Reklaam

Hiljutises artiklis selle kohta, kas te kontrollisite, kas teil oli mõjutatud Gawkeri häkkimisjuhtumist Kuidas teada saada, kas teie e-posti aadress lekitati Gawkeri andmebaasi kaudu Loe rohkem , mis hõlmab teie e-posti aadressi MD5-räsi konverteerimist.

Meil oli lugejatelt paar küsimust, milles küsiti, mis täpselt toimub ja miks see protsess vajalik oli. Meie stiil pole jätta kutid küsimusi esitama, nii et siin on MD5 täielik halvenemine, räsimine ja väike ülevaade arvutitest ja krüptograafiast.

Krüptograafiline räsimine

MD5 tähistab Message Digest algoritmi 5 ja selle leiutas USA kuulus krüptograaf professor Ronald Rivest 1991. aastal vana MD4 standardi asendamiseks. MD5 on lihtsalt selle tüüpi krüptograafilise räsimise funktsiooni nimi, mille Ron välja pakkus, tagasi 1991. aastal.

Krüptograafilise räsimise mõte on võtta suvaline andmeplokk ja tagastada fikseeritud suurusega räsi väärtus. See võib olla mis tahes teave, mis tahes suurusega, kuid räsiväärtus fikseeritakse alati. Proovige ise järele siin.

Krüptograafilisel räsimisel on mitmeid kasutusvõimalusi ja sarnase töö tegemiseks on loodud arvukalt algoritme (va MD5). Krüptograafilise räsimise üks peamisi kasutusviise on sõnumi või faili sisu kontrollimine pärast ülekandmist.

Kui olete kunagi alla laadinud eriti suure faili (Linux levitamine, selline asi), olete tõenäoliselt märganud sellega kaasnevat räsi väärtust. Kui see fail on alla laaditud, saate räsi abil kontrollida, kas allalaaditud fail ei erine kuidagi reklaamitavast.

Sama meetod töötab sõnumite puhul, räsi kontrollib, kas saadud teade vastab saadetud sõnumile. Kui teil ja sõbral on kumbki suur fail ja soovite veenduda, et need on täpselt samad, ilma kopsakalt ülekandeta, teeb räsikood selle teie jaoks kõige lihtsamaks.

Röövimisalgoritmid mängivad samuti rolli andmete või failide tuvastamisel. Selle heaks näiteks on failide ühiskasutusvõrgud, näiteks eDonkey2000. Süsteem kasutas MD4 algoritmi varianti (allpool), mis ühendas faili suuruse ka räsiks, et kiiresti võrgus olevatele failidele osutada.

Selle signatuurnäide on võime kiiresti leida räsitabelites andmeid - meetodit, mida otsingumootorid tavaliselt kasutavad.

Teine võimalus räsi jaoks on paroolide hoidmine. Paroolide salvestamine selge tekstina on ilmselgetel põhjustel halb mõte, nii et teisendatakse need räsiväärtusteks. Kui kasutaja sisestab parooli, teisendatakse see räsi väärtuseks ja kontrollitakse teadaoleva salvestatud räsi suhtes. Kuna räsimine on ühesuunaline protsess, kui algoritm on veatu, siis on teoreetiliselt väike võimalus, et algne parool räsist dešifreeritakse.

Krüptograafilist räsimist kasutatakse sageli ka paroolide genereerimisel ja paroolide tuletamisel ühest fraasist.

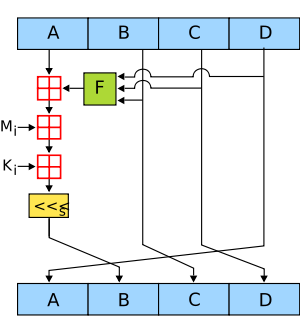

Message Digest algoritm 5

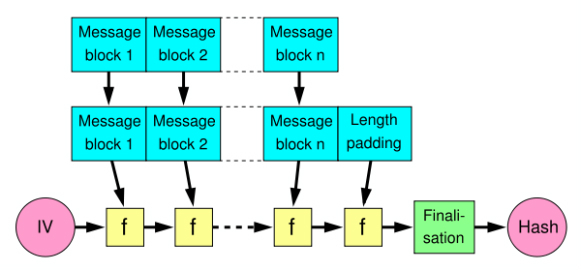

MD5 funktsioon pakub 32-kohalist kuueteistkümnendarvu. Kui muudaksime saidi makeuseof.com MD5 räsiväärtuseks, näeks see välja järgmine: 64399513b7d734ca90181b27a62134dc. See oli üles ehitatud meetodil, mida nimetatakse Merkle ”“ Damgördi struktuur (allpool), mida kasutatakse niinimetatud kokkupõrkekindlate räsifunktsioonide ehitamiseks.

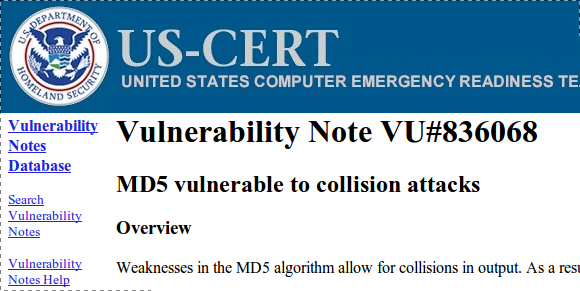

Turvalisus pole siiski kõik tõestatud ja 1996. aastal leiti MD5 räsimisalgoritmis potentsiaalsed vead. Sel ajal ei peetud neid surmavaks ja MD5 kasutamist jätkati. 2004. aastal avastati palju tõsisem probleem pärast seda, kui rühm teadlasi kirjeldas, kuidas teha kahte eraldi faili, millel oleks sama MD5 räsiväärtus. See oli MD5 räsialgoritmi vastu kasutatud kokkupõrke rünnaku esimene juhtum. Kokkupõrke rünnakus üritatakse leida kahte sama räsiväärtusega väljundväljundit - seega kokkupõrget (kaks sama väärtusega faili).

Järgmise paari aasta jooksul tehti katseid MD5 raames täiendavate turvaprobleemide leidmiseks ja 2008. aastal õnnestus teisel uurimisrühmal võltsimiseks kasutada kokkupõrke rünnaku meetodit SSL-sertifikaat kehtivus. See võib panna kasutajad mõtlema, et sirvivad turvaliselt, kui nad seda pole. USA sisejulgeolekuministeerium teatas et: “kasutajad peaksid vältima MD5 algoritmi kasutamist mis tahes mahus. Nagu varasemad uuringud on näidanud, tuleks seda pidada krüptograafiliselt purunemiseks ja edasiseks kasutamiseks kõlbmatuks“.

Vaatamata valitsuse hoiatusele kasutavad MD5 endiselt paljud teenused ja on seetõttu tehniliselt ohustatud. Paroole on siiski võimalik "soolada", et vältida potentsiaalsete ründajate kasutamist süsteemi vastu sõnastikurünnakute korral (teadaolevate sõnade testimine). Kui häkkeril on juhuslikult sageli kasutatavate paroolide loend ja teie kasutajakonto andmebaas, saavad nad kontrollida andmebaasis olevaid räsi loendis olevate räsidega. Sool on juhuslik jada, mis lingitakse olemasolevate parooliribidega ja seejärel uuesti räsitud. Seejärel salvestatakse soola väärtus ja sellest tulenev räsi andmebaasi.

Kui häkker soovib teie kasutajate paroole teada saada, peaks ta kõigepealt soola rütmid dešifreerima ja see muudab sõnastiku rünnaku üsna kasutuks. Sool ei mõjuta parooli ennast, seega peate alati valima raskesti arvatava parooli.

Järeldus

MD5 on üks paljudest erinevatest meetoditest andmete tuvastamiseks, turvalisuse tagamiseks ja kontrollimiseks. Krüptograafiline räsimine on julgeoleku ajaloos ülioluline peatükk ja asjade varjamine. Nagu paljude turvalisust silmas pidades kavandatud asjade puhul, on keegi läinud ja rikkunud.

Tõenäoliselt ei pea te oma igapäevastes surfamisharjumustes liialt muretsema räsimise ja MD5 kontrollsummade pärast, kuid vähemalt nüüd teate juba, mida nad teevad ja kuidas nad seda teevad.

Kas teil on kunagi midagi vaja olnud? Kas kontrollite allalaaditud faile? Kas teate mõnda head MD5 veebirakendust? Andke meile kommentaarides teada!

Sissejuhatus: Shutterstock

Tim on vabakutseline kirjanik, kes elab Austraalias Melbournes. Teda saab jälgida Twitteris.