Reklaam

Tarbijatena oleme kõik sunnitud usaldama kasutatavaid tehnoloogiaettevõtteid. Lõppude lõpuks pole enamik meist piisavalt kogenud, et omaenda turvaauke ja -haavatavusi avastada.

Arutelu privaatsuse ja hiljutise teemal furor, mille on põhjustanud Windows 10 Kas Windows 10 funktsioon WiFi Sense kujutab turvariski? Loe rohkem on pusle ainult üks osa. Teine - kokkuvõttes õelam osa - on see, kui riistvaral endal on vigu.

Nutikas arvutikasutaja saab hallata oma online-olekut ja muuta näpunäiteid piirata nende privaatsusprobleeme Kõik, mida peate teadma Windows 10 privaatsusprobleemide kohtaEhkki Windows 10-l on mõned probleemid, millest kasutajad peavad teadma, on paljud väited proportsionaalselt välja puhutud. Siit leiate meie juhendi kõike, mida peate teadma Windows 10 privaatsusprobleemide kohta. Loe rohkem , kuid toote aluseks oleva koodi probleem on tõsisem; seda on palju raskem märgata ja lõppkasutaja jaoks on seda raskem lahendada.

Mis on juhtunud?

Viimane ettevõte, kes on oma turvalisuse õudusunenäoks teinud, on Taiwani populaarne võrguseadmete tootja D-Link. Paljud meie lugejad kasutavad oma tooteid kas kodus või kontoris; 2008. aasta märtsis sai neist maailmas WiFi-toodete müüja number üks ja nad kontrollivad praegu umbes 35 protsenti turust.

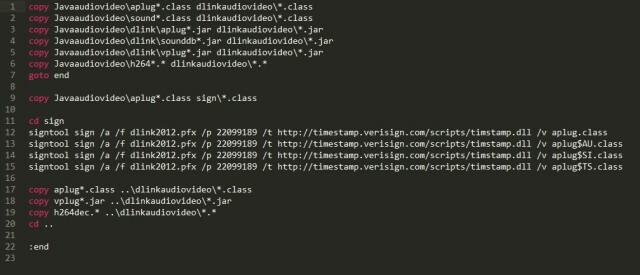

Täna ilmusid uudised Gaffe uudistest, mis nägid, et ettevõte vabastab hiljutise püsivara värskenduse lähtekoodi sees oma privaatse koodi allkirjastamise võtmed. Privaatvõtmeid kasutatakse arvutina viisina, kuidas kontrollida toote ehtsust ja toote koodi pole selle algsest loomisest alates muudetud ega rikutud.

Seetõttu tähendab see lünka võhikute sõnul seda lünka, et häkker saaks avaldatud võtmeid iseseisvalt kasutada programmid, et meelitada arvutit mõtlema, et tema pahatahtlik kood oli D-Link õigustatud toode.

Kuidas see juhtus?

D-Link on oma avatuse üle pikka aega uhke olnud. Selle avatuse üks osa on kohustus kogu oma püsivara avatud hankimisel hankelepingu General Public License (GPL) litsentsi alusel. Praktikas tähendab see seda, et igaüks pääseb juurde iga D-Linki toote koodile - võimaldab seda näpistada ja seda vastavalt enda enda vajadustele muuta.

Teoorias on see kiiduväärt positsioon. Need teist, kes on kursis Apple iOS vs Android aruteluga, saavad kindlasti aru, et üks suurimaid kriitikaid Cupertino-põhises ettevõttes on nende vankumatu pühendumus jääda suletud inimestele, kes sooviksid allikat näpistada kood. See on põhjus, miks puuduvad sellised kohandatud ROM-id Androidi tsüaankloriid Mod Kuidas installida CyanogenMod oma Android-seadmessePaljud inimesed on nõus, et Androidi opsüsteem on päris vinge. Seda pole mitte ainult suurepärane kasutada, vaid ka tasuta nagu avatud lähtekoodiga, nii et seda saab muuta ... Loe rohkem Apple'i mobiilseadmete jaoks.

Mündi vastaskülg on see, et suuremahuliste avatud lähtekoodiga eksimuste tegemisel võib neil olla tohutu koputatav efekt. Kui nende püsivara oleks suletud lähtekoodiga, oleks sama viga olnud palju vähem probleem ja vähem tõenäoline, et see oleks avastatud.

Kuidas see avastati?

Selle vea avastas norra arendaja, keda tuntakse nimega „bartvbl” ja kes oli hiljuti ostnud D-Link’i DCS-5020L valvekaamera.

Olles asjatundlik ja uudishimulik arendaja, otsustas ta seadme püsivara lähtekoodis ringi lüüa “kapoti all”. Selle alt leidis ta nii privaatvõtmed kui ka tarkvara allkirjastamiseks vajalikud paroolid.

Ta asus läbi viima oma katseid, leides kiiresti, et suutis luua Windowsi taotlus, millele kirjutas alla üks neljast võtmest - andes sellega välimuse, et see saabub ettevõttest D-Link. Ülejäänud kolm klahvi ei töötanud.

Ta jagas oma järeldusi Hollandi tehnikauudiste saidiga Tweakers, kes omakorda avastas selle Hollandi turvaettevõttele Fox IT.

Nad kinnitasid haavatavust, avaldades järgmise avalduse:

„Koodiallkirjastamise sertifikaat on tõepoolest püsivarapaketi püsivara versiooni 1.00b03 jaoks. Selle allikakuupäev oli tänavu 27. veebruar, mis tähendab, et selle sertifikaadi võtmed vabastati aegsasti enne sertifikaadi aegumist. See on suur viga ”.

Miks see on nii tõsine?

See on tõsine mitmel tasandil.

Esiteks teatas Fox IT, et samas kaustas oli neli sertifikaati. Need sertifikaadid pärinesid ettevõttelt Starfield Technologies, KEEBOX Inc. ja Alpha Networks. Neid kõiki oleks võinud kasutada pahatahtliku koodi loomiseks, millel on võimalus mööda minna viirusetõrjetarkvara Võrrelge oma viirusetõrje toimivust nende 5 parima saidigaMillist viirusetõrjetarkvara tuleks kasutada? Milline on "parim"? Siin vaatleme viit parimat veebiressurssi viirusetõrje jõudluse kontrollimiseks, mis aitab teil teha teadlikke otsuseid. Loe rohkem ja muud traditsioonilised turvakontrollid - tõepoolest, enamik turvatehnoloogiaid usaldab allkirjastatud faile ja laseb neil kahtluseta edasi minna.

Teiseks on häkkerite jaoks üha enam soositud edasijõudnute püsiva ohu (APT) rünnakud. Peaaegu alati kasutavad nad ohvrite alistamiseks kaotatud või varastatud sertifikaate ja võtmeid. Viimaste näidete hulka kuuluvad Destover-klaasipuhasti pahavara 2014. aasta lõplik poleemika: Sony Hack, The Intervjuu ja Põhja-KoreaKas Põhja-Korea häkkis tõesti Sony Pilte? Kus on tõendid? Kas keegi teine võis rünnakust kasu saada ja kuidas sai juhtum filmi reklaamiks? Loe rohkem mida 2014. aastal Sony vastu kasutati ja Apple'i Hiina tootjate vastu suunatud rünnakut Duqu 2.0.

Kurjategija relvastusele suurema jõu lisamine pole kindlasti mõistlik ja tuleb tagasi alguses mainitud usalduse juurde. Tarbijatena vajame, et need ettevõtted oleksid valvsad oma turvapõhiste varade kaitsmisel, et aidata võidelda küberkurjategijate ohu vastu.

Keda mõjutatakse?

Siin on aus vastus, et me ei tea.

Ehkki D-Link on juba püsivara uued versioonid välja lasknud, ei saa kuidagi öelda, kas häkkerid suutsid võtmed enne bartvbl'i avalikku avastust kaevandada ja kasutada.

Loodetakse, et VirusTotali-suguste teenuste pahavaraproovide analüüsimine annab lõpuks vastuse küsimusele, esmalt peame ootama võimaliku viiruse avastamist.

Kas see juhtum raputab teie usaldust tehnika vastu?

Milline on teie arvamus sellest olukorrast? Kas sellised vead on tehnikamaailmas paratamatus või on süüdi ettevõtted halvas suhtumises julgeolekusse?

Kas üks selline juhtum paneks teid tulevikus D-Linki toodete kasutamisest loobuma või aktsepteeriksite probleemi ja jätkaksite selle jätkamist?

Nagu kunagi varem, tahaksime teid kuulda. Võite meile oma mõtetest teada anda allpool olevas kommentaaride jaotises.

Kujutise krediit: Matthias Ripp Flickr.com-i kaudu

Dan on Mehhikos elav briti emigrant. Ta on MUO õdede saidi Blocks Decoded tegevtoimetaja. Erinevatel aegadel on ta olnud MUO sotsiaaltoimetaja, loovtoimetaja ja finantstoimetaja. Võite teda leida igal aastal Las Vegase CES-is näitusepõrandal ringi rändamas (PR-inimesed, võtke ühendust!), Ja ta teeb palju kulisside taga asuvat saiti...