Reklaam

Kolm nädalat tagasi tõsine turvaprobleem avastati operatsioonisüsteemis OS X 10.10.4. See iseenesest pole eriti huvitav.

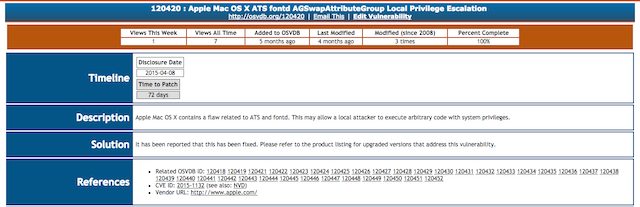

Avastatakse populaarsete tarkvarapakettide turvaaukud kogu aegja OS X pole erand. Avatud lähtekoodiga haavatavuse andmebaas (OSVDB) näitab vähemalt 1100 haavatavust, mis on märgistatud kui “OS X”. Aga mis on huvitav on viis, kuidas see konkreetne haavatavus avalikustati.

Selle asemel, et öelda Apple'ile ja anda neile aega probleemi lahendamiseks, otsustas teadlane postitada oma ekspluateerimise Internetis kõigile vaatamiseks.

Lõpptulemuseks oli võidurelvastumine Apple'i ja musta mütsiga häkkerite vahel. Enne haavatavuse relvastamist pidi Apple vabastama plaastri ja häkkerid pidid enne riskisüsteemide lappimist looma ekspluateerimise.

Võite arvata, et konkreetne avalikustamisviis on vastutustundetu. Võite isegi nimetada seda ebaeetiliseks või hoolimatuks. Kuid see on keerulisem. Tere tulemast haavatavuse avalikustamise imelikku ja segasesse maailma.

Täielik vs vastutustundlik avalikustamine

Tarkvaratootjate turvaaukude avalikustamiseks on kaks populaarset viisi.

Esimene on nn täielik avalikustamine. Sarnaselt eelmisele näitele avaldavad teadlased kohe oma haavatavuse looduses, andes müüjatele absoluutselt võimaluse paranduse avaldamiseks.

Teine on nn vastutustundlik avalikustaminevõi järkjärguline avalikustamine. See on koht, kus teadlane võtab enne haavatavuse vabastamist müüjaga ühendust.

Mõlemad pooled lepivad seejärel kokku ajaraamistikus, mille jooksul teadlane lubab haavatavust mitte avaldada, et anda müüjale võimalus parandus luua ja vabastada. See ajavahemik võib kesta 30 päeva kuni aasta, sõltuvalt haavatavuse raskusest ja keerukusest. Mõningaid turvaauke ei saa hõlpsasti parandada ja kogu tarkvara tuleb nullist uuesti üles ehitada.

Kui mõlemad pooled on tehtud parandusega rahul, avalikustatakse haavatavus ja antakse a CVE number. Need tuvastavad iga haavatavuse üheselt ja haavatavust arhiveeritakse veebis OSVDB-s.

Mis saab aga siis, kui ooteaeg saab otsa? Noh, üks kahest asjast. Seejärel peab müüja teadlasega pikendust. Kui teadlane pole rahul sellega, kuidas müüja on reageerinud või käitunud, või kui nad leiavad, et pikendustaotlus on ebamõistlik, võivad nad selle lihtsalt veebis avaldada, ilma et parandus oleks valmis.

Julgeoleku valdkonnas käivad tulised arutelud selle üle, milline avalikustamise viis on parim. Mõne arvates on ainus eetiline ja täpne meetod täielik avalikustamine. Mõne arvates on kõige parem anda müüjatele võimalus probleem enne selle loodusesse laskmist lahendada.

Nagu selgub, on mõlemale poolele kaalukaid argumente.

Argumendid vastutustundliku avalikustamise kasuks

Vaatame näidet, kus vastutustundlikku avalikustamist oli kõige parem kasutada.

Kui me räägime Interneti kontekstis kriitilisest infrastruktuurist, siis on sellest raske vältida DNS-protokolli Kuidas muuta oma DNS-servereid ja parandada Interneti-turvalisustKujutage ette - ärkate ühel ilusal hommikul, valate endale tassi kohvi ja istub siis arvuti taha, et oma päevaga tööd alustada. Enne kui te tegelikult ... Loe rohkem . See võimaldab meil tõlkida inimesele loetavaid veebiaadresse (näiteks makeuseof.com) IP-aadressideks.

DNS-süsteem on uskumatult keeruline ja seda mitte ainult tehnilisel tasandil. Sellesse süsteemi on usaldatud palju. Usume, et veebiaadressi sisestamisel saadetakse meid õigesse kohta. Selle süsteemi terviklikkuses on lihtsalt palju vaeva nähtud.

Kui keegi suutis DNS-i taotlust segada või sellega ohtu seada, on kahju palju võimalik. Näiteks võiksid nad saata inimesi petturlikele internetipanga lehtedele, võimaldades neil seeläbi hankida oma internetipanga andmeid. Nad võisid keskeltläbi rünnaku kaudu oma e-posti ja võrguliiklust pealtkuulata ning sisu lugeda. Need võivad põhimõtteliselt kahjustada Interneti kui terviku turvalisust. Jube värk.

Dan Kaminsky on hästi hinnatud turbeuurija, kes on pikka aega jätkanud tuntud tarkvara turvaaukude otsimist. Kuid ta on kõige tuntum 2008. aasta avastuse tõttu võib-olla kõige tõsisem haavatavus kunagi leitud DNS-süsteemist. See oleks võimaldanud kellelgi hõlpsalt esineda vahemälu mürgitamine (või DNS-i võltsimine) rünnak DNS-i nimeserveri vastu. Selle haavatavuse tehnilisemaid üksikasju selgitati 2008. aasta Def Con konverentsil.

Kaminsky, olles teadlik sellise tõsise vea ilmnemise tagajärgedest, otsustas selle avalikustada DNS-i tarkvara müüjatele, keda see viga mõjutab.

Mõjutatud oli mitmeid olulisi DNS-tooteid, sealhulgas Alcatel-Lucent, BlueCoat Technologies, Apple ja Cisco. See probleem puudutas ka mitmeid DNS-i rakendusi, mis tarniti koos mõne populaarse Linuxi / BSD-jaotusega, sealhulgas Debiani, Archi, Gentoo ja FreeBSD jaoks.

Kaminsky andis neile paranduse tegemiseks 150 päeva ja töötas koos nendega salaja, et aidata neil haavatavust mõista. Ta teadis, et see probleem on nii tõsine ja võimalik kahju nii suur, et see oleks olnud uskumatult hoolimatu selle avalikult vabastamiseks, andmata müüjatele võimalust väljastada plaaster.

Muide, haavatavus oli lekkinud juhuslikult turvafirma Matsano ajaveebipostituses. Artikkel võeti maha, kuid see peegeldati ja üks päev pärast avaldamist ärakasutamine Nii nad teid häkivad: rämpskomplektide maailmPetturid saavad tarkvarakomplekte kasutada haavatavuste ärakasutamiseks ja pahavara loomiseks. Kuid mis need ekspluatatsioonikomplektid on? Kust nad tulevad? Ja kuidas neid peatada? Loe rohkem oli loodud.

Kaminsky DNS-i haavatavus võtab kokku vastutustundliku ja järkjärgulise avalikustamise kasuks esitatud argumendi tuuma. Mõned haavatavused - nt null päeva haavatavused Mis on nullpäeva haavatavus? [MakeUseOf selgitab] Loe rohkem - on nii märkimisväärsed, et nende avalik avalikustamine tooks kaasa märkimisväärset kahju.

Kuid on olemas ka kaalukas argument eelhoiatuse andmata jätmise poolt.

Juhtum täielikuks avalikustamiseks

Vabastades haavatavuse, avate pandora karbi, kus ebameeldivad isikud saavad kiiresti ja hõlpsalt ekspluateerida ning kahjustada haavatavaid süsteeme. Miks keegi valis seda teha?

Sellel on paar põhjust. Esiteks reageerivad müüjad turvateatistele sageli üsna aeglaselt. Sundides tõhusalt kätt, vabastades haavatava looduse, on nad rohkem motiveeritud kiiresti reageerima. Veelgi hullem, mõned on kaldu mitte avaldada Miks võivad rikkumisi saladuses hoidvad ettevõtted olla hea asiKuna võrgus on nii palju teavet, muretseme kõik võimalike turvarikkumiste pärast. Kuid neid rikkumisi võiks teie kaitsmiseks USA-s saladuses hoida. See kõlab hullumeelselt, mis siis saab? Loe rohkem asjaolu, et nad vedasid haavatavat tarkvara. Täielik avalikustamine sunnib neid olema oma klientide suhtes ausad.

Kuid see võimaldab ka tarbijatel teha teadliku valiku, kas nad soovivad jätkata kindla, haavatava tarkvara kasutamist. Ma kujutan ette, et enamus seda ei tee.

Mida müüjad soovivad?

Müüjatele ei meeldi täielik avalikustamine.

Lõppude lõpuks on see nende jaoks uskumatult halb suhtekorraldus ja seab nende kliendid ohtu. Nad on püüdnud inimesi ärgitada veaparandusprogrammide abil haavatavusi vastutustundlikult avaldama. Need on olnud märkimisväärselt edukad - Google maksis 1,3 miljonit dollarit ainuüksi 2014. aastal.

Kuigi tasub märkida, et mõned ettevõtted - nagu Oracle Oracle soovib, et te nende vigade saatmise lõpetaksite - see on põhjus, miks see on hullOracle viibib kuumas vees turvaülema Mary Davidsoni eksliku blogipostituse kohal. Seda demonstreerimist, kuidas Oracle'i turvafilosoofia tavapärasest erineb, ei võetud julgeolekukogukonnas hästi vastu ... Loe rohkem - heidutada inimesi oma tarkvara turvauuringute tegemisest.

Kuid endiselt leidub inimesi, kes nõuavad täieliku avalikustamise kasutamist kas filosoofilistel põhjustel või enda huvides. Selle vastu ei saa ükski veaparandusprogramm, ükskõik kui helde.

Matthew Hughes on tarkvaraarendaja ja kirjanik Liverpoolist Inglismaalt. Teda leitakse harva, kui tal pole tassi kanget musta kohvi ja ta jumaldab absoluutselt oma MacBook Pro ja oma kaamerat. Tema blogi saate lugeda aadressil http://www.matthewhughes.co.uk ja jälgi teda twitteris aadressil @matthewhughes.