Reklaam

Ruuteri, võrguseadme ja asjade Interneti pahavara on üha levinum. Enamik keskendub haavatavate seadmete nakatamisele ja nende lisamisele võimsatele robotitele. Ruuterite ja asjade Interneti (IoT) seadmed on alati vooluvõrgus, alati võrgus ja ootavad juhiseid. Siis täiuslik robotivõrksööt.

Kuid mitte kõik pahavarad pole ühesugused.

VPNFilter on hävitav pahavara oht ruuteritele, Interneti-seadmetele ja isegi mõnele võrguga ühendatud salvestusseadmele (NAS). Kuidas kontrollida VPNFilteri pahavara nakatumist? Ja kuidas saate seda puhastada? Vaatame lähemalt VPNFiltrit.

Mis on VPNFilter?

VPNFilter on keeruline modulaarne pahavaravariant, mis on suunatud peamiselt paljude tootjate võrguseadmetele, aga ka NAS-i seadmetele. VPNFilter leiti algselt Linksys, MikroTik, NETGEAR ja TP-Link võrguseadmetes, samuti QNAP NAS seadmetes, umbes 54 000 nakatumisega 54 riigis.

VPNFilteri katnud meeskond, Cisco Talos, hiljuti värskendatud üksikasjad pahavara kohta, mis näitab, et selliste tootjate nagu ASUS, D-Link, Huawei, Ubiquiti, UPVEL ja ZTE võrguseadmed näitavad nüüd VPNFilteri nakkusi. Selle kirjutamise ajal Cisco võrguseadmeid see siiski ei mõjuta.

Pahavara erineb enamikust teistest Interneti-põhisele pahavarale, kuna see püsib ka pärast süsteemi taaskäivitamist, muutes selle kustutamise keerukaks. Eriti haavatavad on seadmed, mis kasutavad vaikimisi sisselogimismandaate või teadaolevaid nullpäeva turvaauke, mis pole püsivara värskendusi saanud.

Mida teeb VPNFilter?

VPNFilter on nn mitmeastmeline modulaarne platvorm võib kahjustada seadmeid. Lisaks võib see olla ka andmete kogumise oht. VPNFilter töötab mitmes etapis.

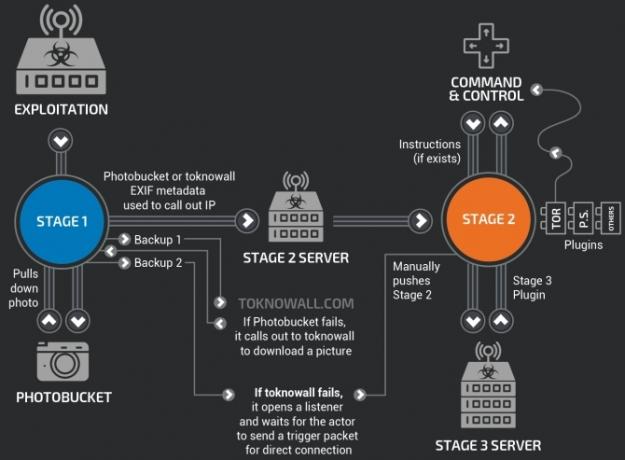

1. etapp: VPNFilteri 1. etapp loob seadmele rannapea, pöördudes täiendavate moodulite allalaadimiseks ja juhiste ootamise poole selle juhtimis- ja serveriga (C&C). 1. etapil on ka mitu sisseehitatud koondamist, et leida 2. astme C & Cs, kui kasutuselevõtu ajal tehakse infrastruktuuri muutusi. 1. etapi VPNFilteri pahavara suudab ka taaskäivituse üle elada, muutes selle kindlaks ohuks.

2. etapp: VPNFilteri 2. etapp ei taaskäivita, kuid sellel on laiemad võimalused. 2. etapp võib koguda privaatseid andmeid, täita käske ja segada seadme haldamist. Samuti on looduses 2. etapi erinevaid versioone. Mõned versioonid on varustatud hävitava mooduliga, mis kirjutab seadme püsivara sektsiooni üle, siis taaskäivitatakse seade seadme kasutamiskõlbmatuks muutmiseks (pahavara muudab ruuteri, Interneti või NAS-i seadme telliseks, põhimõtteliselt).

3. etapp: VPNFilteri 3. etapi moodulid töötavad nagu 2. etapi pistikprogrammid, laiendades VPNFilteri funktsioone. Üks moodul toimib kui pakettaknad nuusutaja, mis kogub seadme sissetulevat liiklust ja varastab mandaadid. Teine võimalus võimaldab 2. etapi pahavaral Tor-i abil turvaliselt suhelda. Cisco Talos leidis ka ühe mooduli, mis süstib pahatahtlikku sisu seadet läbivasse liiklusesse, see tähendab, et häkker saab ruuteri, IoT või NASi kaudu edastada muid ühendatud seadmeid seade.

Lisaks võimaldavad VPNFilteri moodulid varjata veebisaidi mandaate ja jälgida Modbus SCADA protokolle. "

Foto jagamise meta

VPNFilteri pahavara veel üks huvitav (kuid mitte hiljuti avastatud) omadus on veebipõhiste fotode jagamise teenuste kasutamine C&C-serveri IP-aadressi leidmiseks. Talose analüüs leidis, et pahavara osutab Photobucketi URL-ide seeriale. Pahavara laadib alla esimene pilt galeriis URL-i viited ja ekstraktib pildi sees peidetud serveri IP-aadressi metaandmed.

IP-aadress "ekstraheeritakse EXIF-teabe GPS-i laius- ja pikkuskraadi kuuest täisarvust". Kui see ei õnnestu, siis 1. etapi pahavara langeb tagasi tavapärasesse domeeni (toknowall.com - rohkem selle kohta allpool), et pilt alla laadida ja proovida sama protsess.

Pakettide sihitud nuusutamine

Uuendatud Talose aruandest selgus huvitav ülevaade VPNFilteri pakettide nuusutamismoodulist. Selle asemel, et lihtsalt kõik üles riputada, on sellel üsna ranged reeglid, mis on suunatud konkreetset tüüpi liiklusele. Täpsemalt, liiklus tööstuslikest juhtimissüsteemidest (SCADA), mis ühenduvad TP-Link R600 VPN-ide abil, ühendused eelnevalt määratletud IP-aadressid (mis näitavad edasijõudnute teadmisi muude võrkude ja soovitava liikluse kohta), samuti andmepakette 150ga baiti või suurem.

Craigi William, Talose vanem tehnoloogiajuht ja ülemaailmne teavitusjuht, ütles Ars, "Nad otsivad väga konkreetseid asju. Nad ei ürita koguda nii palju liiklust kui võimalik. Nad on pärast teatavaid väga väikeseid asju, nagu mandaadid ja paroolid. Meil pole selles osas palju muud, kui see tundub uskumatult sihikindel ja uskumatult keeruline. Üritame ikka välja mõelda, kelle peal nad seda kasutasid. ”

Kust VPNFilter tuli?

Arvatakse, et VPNFilter riigi toetatava häkkimisrühma töö. Kuna VPNFilteri nakatumise algust oli tunda valdavalt kogu Ukrainas, osutasid esimesed sõrmed Venemaa toetatud sõrmejälgedele ja häkkimisrühmale Fancy Bear.

Kuid selline on pahavara keerukus, puudub selge genees ja ükski häkkimisrühm, rahvusriik ega mõni muu, pole pahavara nõudmiseks sammu edasi astunud. Arvestades üksikasjalikke pahavarareegleid ning SCADA ja muude tööstussüsteemi protokollide sihtimist, näib rahvusriigi osaline kõige tõenäolisem.

Sõltumata sellest, mida ma arvan, usub FBI, et VPNFilter on Fancy Beari looming. 2018. aasta mais FBI arestis domeeni—ToKnowAll.com—, mida arvati olevat kasutatud 2. ja 3. etapi VPNFilteri pahavara installimiseks ja käskimiseks. Domeeni arestimine aitas kindlasti peatada VPNFilteri viivitamatu leviku, kuid ei katkestanud peamist arterit; Ukraina SBU võttis 2018. aasta juulis keemiatoodete töötlemise tehase vastu välja VPNFilteri rünnaku.

VPNFilter sarnaneb ka pahavaraga BlackEnergy - APT troojalasega, mida kasutatakse paljude Ukraina sihtmärkide suhtes. Ehkki see pole kaugeltki täielik tõendusmaterjal, tuleneb Ukraina süsteemne sihtimine peamiselt Venemaa sidemetega rühmituste häkkimisest.

Kas ma olen nakatunud VPNFilteriga?

Võimalik, et teie ruuter ei sisalda VPNFilteri pahavara. Kuid alati on parem olla ohutu kui kahetseda:

- Kontrollige seda nimekirja oma ruuteri jaoks. Kui te pole selles nimekirjas, on kõik korras.

- Võite minna Symanteci VPNFilteri sait. Märkige ruut Nõuded ja tingimused ja klõpsake siis nuppu Käivitage VPNFilter Check nupp keskel. Test lõpeb mõne sekundi jooksul.

Olen nakatunud VPNFilteriga: mida ma pean tegema?

Kui Symantec VPNFilter Check kinnitab, et teie ruuter on nakatunud, on teil selge toimimisviis.

- Lähtestage ruuter ja käivitage siis uuesti VPNFilter Check.

- Taastage ruuter tehaseseadetele.

- Laadige alla oma ruuteri uusim püsivara ja installige puhta püsivara installimine, eelistatavalt ilma, et ruuter moodustaks protsessi ajal Interneti-ühenduse.

Lisaks peate iga nakatunud ruuteriga ühendatud seadme täielikuks skannimiseks skaneerima.

Peaksite alati muutma ruuteri, aga ka IoT või NAS-i seadmete vaikimisi sisselogimismandaate (Interneti-seadmed ei muuda seda ülesannet lihtsaks Miks asjade Internet on suurim turvalisuse õudusunenäguÜhel päeval jõuate töölt koju, et avastada, et teie pilve toega koduturvasüsteemi on rikutud. Kuidas see juhtuda sai? Asjade Interneti (IoT) abil saate teada saada raske tee. Loe rohkem ) kui see on üldse võimalik. Kuigi on tõendeid selle kohta, et VPNFilter suudab mõnedest tulemüüridest mööda minna, üks on installitud ja õigesti konfigureeritud 7 lihtsat näpunäidet ruuteri ja WiFi-võrgu turvamiseks minutitegaKas keegi nuusutab ja pealt kuulab teie WiFi-liiklust, varastab teie paroole ja krediitkaardinumbreid? Kas te isegi teaksite, kas keegi oli? Tõenäoliselt mitte, nii et kindlustage nende 7 lihtsa sammu abil oma traadita võrk. Loe rohkem aitab palju muud vastikut kraami teie võrgust eemal hoida.

Vaadake ruuteri pahavara!

Ruuteri pahavara on üha levinum. Interneti-i pahavara ja haavatavused on kõikjal ning võrku tulevate seadmete arvuga ainult süveneb. Teie ruuter on teie kodu andmete keskpunkt. Sellele vaatamata ei pälvi see peaaegu sama palju turvalisuse tähelepanu kui teistele seadmetele.

Lihtsamalt öeldes: teie ruuter pole turvaline, kui arvate 10 viisi, kuidas teie ruuter pole nii turvaline kui arvateSiin on 10 viisi, kuidas häkkerid ja juhtmeta kaaperdajad teie ruuterit ära kasutada saavad. Loe rohkem .

Gavin on MUO vanemkirjanik. Ta on ka MakeUseOfi krüpteerimisele keskendunud õdede saidi Blocks Decoded toimetaja ja SEO Manager. Tal on kaasaegne kirjutamine bakalaureusekraadiga (Hons) koos digitaalse kunsti praktikatega, mis on laotud Devoni künkadest, samuti enam kui kümneaastane professionaalne kirjutamiskogemus. Ta naudib ohtralt teed.