Reklaam

Ligikaudu 33% -l kõigist Chromiumi kasutajatest on installitud mingid brauseri pistikprogrammid. Ainuüksi elektritarbijate kasutatava tipptasemel tehnoloogia asemel on lisandmoodulid positiivselt kasutatavad, enamik neist pärineb Chrome'i veebipoest ja Firefoxi lisandmoodulite turult.

Aga kui ohutud nad on?

Uuringute kohaselt tuleb esitada IEEE turvalisuse ja privaatsuse sümpoosionil on vastus järgmine mitte väga. Google'i rahastatud uuringus leiti, et kümnetel miljonitel Chrome'i kasutajatel on installitud mitmesuguseid pistikpõhiseid õelvara, mis moodustab 5% kogu Google'i liiklusest.

Uuringute tulemusel puhastati Chrome App Store'ist peaaegu 200 pistikprogrammi ja seati kahtluse alla turu üldine turvalisus.

Mida teeb Google meie turvalisuse tagamiseks ja kuidas saate märgata petturitest pistikprogrammi? Sain teada.

Kust tulevad lisandmoodulid

Helistage neile, mida soovite - brauserilaienditele, pistikprogrammidele või lisandmoodulitele - nad kõik pärinevad samast kohast. Sõltumatud kolmandate osapoolte arendajad, kes toodavad tooteid, mis nende arvates vajavad teenust või lahendavad probleemi.

Brauseri lisandmoodulid kirjutatakse tavaliselt veebitehnoloogiate abil, näiteks HTML, CSS, ja JavaScripti Mis on JavaScript ja kas Internet saab ilma selleta eksisteerida?JavaScript on üks neist asjadest, mida paljud peavad iseenesestmõistetavaks. Kõik kasutavad seda. Loe rohkem , ja tavaliselt on need loodud ühe konkreetse brauseri jaoks, ehkki leidub ka kolmanda osapoole teenuseid, mis hõlbustavad platvormidevahelise brauseri pistikprogrammide loomist.

Kui pistikprogramm on valmis saanud ja seda testitud, siis see vabastatakse. Pistikprogrammi on võimalik iseseisvalt levitada, kuigi valdav enamus arendajatest valib selle asemel levitamise need Mozilla, Google'i ja Microsofti laienduste poodide kaudu.

Enne kui see kasutaja arvutit kunagi puudutab, tuleb seda kontrollida, et tagada selle ohutu kasutamine. Google Chrome'i rakenduste poes töötab see järgmiselt.

Chrome'i turvalisuse tagamine

Laiendi esitamisest kuni selle avaldamiseni on oodata 60 minutit. Mis siin juhtub? Noh, kulisside taga hoolitseb Google selle eest, et pistikprogramm ei sisalda pahatahtlikku loogikat ega midagi, mis võiks kahjustada kasutajate privaatsust või turvalisust.

Seda protsessi tuntakse kui "tõhustatud üksuse valideerimist" (IEV) ja see on rangete kontrollide seeria, mille käigus uuritakse plugina koodi ja selle käitumist installimisel, et tuvastada pahavara.

Google'il on ka avaldas stiilijuhendi selline, mis räägib arendajatele lubatud käitumisviisidest ja heidutab selgesõnaliselt teisi. Näiteks on keelatud kasutada sisemist JavaScripti - JavaScripti, mida ei salvestata eraldi failis - selleks, et leevendada saitidevahelised skriptimisrünnakud Mis on saitideülene skriptimine (XSS) ja miks see on turvariskSaidideülene skriptimise haavatavus on tänapäeval suurim veebisaidi turvaprobleem. Uuringute kohaselt on need šokeerivalt levinud - vastavalt White Hat Security juunis avaldatud värskeima raporti andmetele sisaldas 2011. aastal XSS-i haavatavust 55% veebisaitidest ... Loe rohkem .

Samuti soovitab Google tungivalt kasutada eval'i, mis on programmeerimiskonstruktsioon, mis lubab koodil koodi käivitada ja mis võib tutvustada igasuguseid turvariske. Samuti ei soovi nad kohutavalt pistikprogramme, mis loovad ühenduse muude kui Google'i teenustega, kuna see tekitab ohu Inimese keskel (MITM) rünnak Mis on rünnak keskel? Turvalisuse žargoon selgitatudKui olete kuulnud keskeltläbi rünnakutest, kuid pole päris kindel, mida see tähendab, on see artikkel teile mõeldud. Loe rohkem .

Need on lihtsad sammud, kuid on kasutajate turvalisuse tagamisel enamasti tõhusad. Javvad Malik, Alienware'i turvalisuse eestkõneleja, arvab, et see on samm õiges suunas, kuid märgib, et kasutajate ohutuse hoidmise suurim väljakutse on hariduse küsimus.

„Hea ja halva tarkvara eristamine on järjest keerulisem. Parafraseerides võib öelda, et ühe mehe seaduslik tarkvara on teise inimese identiteeti varastav ja privaatsust rikkuv pahatahtlik viirus, mis on kodeeritud põrgu sisemusse.

„Ärge saage minust valesti aru. Mul on hea meel Google'i tegevuse üle eemaldada need pahatahtlikud laiendused - mõnda neist poleks kunagi tohtinud avalikkusele avaldada. Kuid selliste ettevõtete ees nagu Google on laienduste kontrollimine ja aktsepteeritava käitumise piiride määratlemine. Vestlus, mis ulatub kaugemale turvalisusest või tehnoloogiast, ja küsimus kogu Internetti kasutavale ühiskonnale. ”

Google'i eesmärk on tagada, et kasutajaid teavitatakse brauseri pistikprogrammide installimisega seotud ohtudest. Kõik Google Chrome App Store'i laiendid nõuavad vajalikke õigusi ja ei tohi ületada teile antud õigusi. Kui laiend soovib teha asju, mis tunduvad ebaharilikud, on teil põhjust kahtlustada.

Kuid aeg-ajalt, nagu me kõik teame, libiseb pahavara.

Kui Google valeks saab

Google peab üllatavalt üsna tihedat laeva. Nende kellast ei libise eriti palju, vähemalt kui see puudutab Google Chrome'i veebipoodi. Kui midagi siiski teeb, on see halb.

- AddToFeedly oli Chrome'i pistikprogramm, mis võimaldas kasutajatel lisada oma veebisaidi Soodne RSS-lugeja Feedly, läbi vaadatud: mis teeb sellest nii populaarse Google'i lugeja asendamise?Nüüd, kui Google Reader on vaid kaugel mälestus, on võitlus RSS-i tuleviku nimel tõesti käimas. Üks silmapaistvamaid tooteid, mis võitlevad hea võitluse eest, on Feedly. Google Reader polnud ... Loe rohkem tellimused. See alustas elu seadusliku tootena vabastati hobikorraldaja arendaja poolt, kuid osteti 2014. aastal neljakohaline summa. Seejärel kinnitasid uued omanikud pistikprogrammi reklaamifailiga SuperFish, mis süstis lehtedele reklaami ja tekitas hüpikuid. SuperFish sai tuntust selle aasta alguses, kui see selgus Lenovo oli selle saatnud koos kõigi oma madala hinnaga Windowsi sülearvutitega Lenovo sülearvuti omanikud olge ettevaatlikud: teie seade võib olla pahavara eelinstallidaHiina arvutitootja Lenovo on tunnistanud, et 2014. aasta lõpus poodidesse ja tarbijatele tarnitud sülearvutites oli pahavara eelinstalleeritud. Loe rohkem .

- Veebilehe ekraanipilt võimaldab kasutajatel jäädvustada pildi kogu nende külastatavast veebilehest, mis on installitud enam kui miljonile arvutile. Kuid see on ka kasutajateavet USA-s ühele IP-aadressile edastanud. WebPage Screenshoti omanikud on igasuguseid rikkumisi eitanud ja väidavad, et see oli osa nende kvaliteedi tagamise tavadest. Pärast seda on Google selle Chrome'i veebipoest eemaldanud.

- Adicionar Ao Google Chrome oli petlik laiend kaaperdatud Facebooki kontod 4 asja, mida teha kohe, kui teie Facebooki konto häkkitiKui kahtlustate, et teie Facebooki kontot on häkkinud, toimige selle välja selgitamiseks ja kontrolli taastamiseks järgmiselt. Loe rohkem ja jagasid volitamata olekuid, postitusi ja fotosid. Pahavara levitati saidil, mis jäljendas YouTube'i ja käskis kasutajatel installida pistikprogramm videote vaatamiseks. Pärast seda on Google pistikprogrammi eemaldanud.

Arvestades, et enamik inimesi kasutab Chrome'i suurema osa arvutikasutusest, on murettekitav, et need pistikprogrammid suutsid pragude alt läbi libiseda. Aga vähemalt oli a protseduur ebaõnnestuda. Mujalt laienduste installimisel pole te kaitstud.

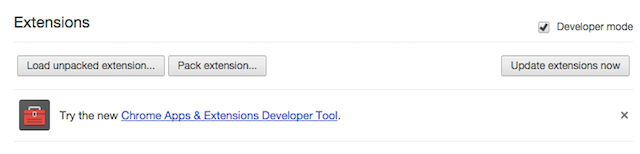

Nii nagu Androidi kasutajad saavad installida mis tahes rakenduse, mida nad soovivad, lubab Google teil installige kõik soovitud Chrome'i laiendid Chrome'i laienduste käsitsi installimineGoogle otsustas hiljuti keelata Chrome'i laienduste installimise muude tootjate veebisaitidelt, kuid mõned kasutajad soovivad siiski neid laiendusi installida. Siit saate teada, kuidas seda teha. Loe rohkem , sealhulgas need, mis ei pärine Chrome'i veebipoest. See ei ole lihtsalt selleks, et anda tarbijatele natuke lisavalikut, vaid pigem selleks, et võimaldada arendajatel testida koodi, millega nad on töötanud, enne selle kinnitamiseks saatmist.

Siiski on oluline meeles pidada, et ükski käsitsi installitud laiend ei ole läbinud Google'i rangeid testimisprotseduure ja võib sisaldada igasuguseid soovimatuid käitumisi.

Kui ohus olete?

2014. aastal edestas Google domineeriva veebibrauserina Microsofti Internet Explorerit ja esindab nüüd peaaegu 35% Interneti-kasutajatest. Seetõttu jääb kõigile, kes soovivad kiiresti tegutseda või pahavara levitada, ahvatlev eesmärk.

Enamasti on Google hakkama saanud. Juhtumeid on olnud, kuid need on olnud üksikud. Kui pahavaral on õnnestunud läbi libiseda, on nad sellega asjakohaselt ja Google'ilt oodatud professionaalsusega tegelenud.

Siiski on selge, et laiendused ja pistikprogrammid on potentsiaalsed rünnakuvektorid. Kui plaanite teha midagi tundlikku, näiteks logida sisse oma veebipanka, võiksite seda teha eraldi pistikprogrammideta brauseris või inkognito aknas. Ja kui teil on mõni ülalloetletud laienditest, tippige kroom: // laiendid / oma Chrome'i aadressiribale, siis otsige need üles ja kustutage, lihtsalt turvalisuse tagamiseks.

Kas olete kunagi mõnda Chrome'i pahavara installinud kogemata? Kas soovite lugu rääkida? Ma tahan sellest kuulda. Pange mulle allpool kommentaar ja me vestleme.

Pildikrediidid: Haamer purustatud klaasil Shutterstocki kaudu

Matthew Hughes on tarkvaraarendaja ja kirjanik Liverpoolist Inglismaalt. Teda leitakse harva, kui tal pole tassi kanget musta kohvi ja ta jumaldab absoluutselt oma MacBook Pro ja oma kaamerat. Tema blogi saate lugeda aadressil http://www.matthewhughes.co.uk ja jälgi teda twitteris aadressil @matthewhughes.