Reklaam

Teie arvutis on viirusetõrjetarkvara, pahavaravastane skanner, usside ja muude aktiivsete sissetungide korjamiseks kasutatav reaalajaskanner ja tulemüür. Teie arvuti ja selle andmed on turvalised... eks?

Nagu oleme viimasel ajal üha sagedamini näinud, on arvuti turvalise häälestuse olemasolu ainult üks osa teie andmete turvalisuse tagamiseks. Ühendage ebaturvalise ruuteriga ja kogu teie raske töö on asjatu.

Ruuterid jõuavad harva turvalisse olekusse, kuid isegi kui olete võtnud aega traadita (või traadiga) ruuteri õigesti konfigureerimiseks, võib see siiski osutuda teie arvuti turvalisuse nõrgaks lüliks.

See on nagu vaikimisi: uue ruuteri turvamine

Ruuterite vaikevalikud on võib-olla suurim nõrkus. Nagu kodu turvakaamerad, mida voogesitatakse veebis Kas teie kodu turvakaameraid voogesitatakse veebis ilma teie teadmata? Loe rohkem , kipuvad inimesed installima ja unustama, unustades, et praktiliselt igal mudelil on sama kasutajanimi ja parool.

Brian Krebs teatas hiljuti sellest ruuterite häkkimiseks on kasutatud e-posti rämpsposti

võltsides telekommunikatsiooniteenuste pakkujatelt saadud e-kirju, taotledes sihtklõpsu lingil ja saates nad varjatud koodiga lehele, mis üritab:“... viima läbi saitidevahelise taotluste võltsimisrünnaku kaht tüüpi ruuterite, UT Starcom ja TP-Link, haavatavuste vastu. Seejärel kutsub pahatahtlik leht peidetud sisemisi raame (tuntud ka kui „iframes”), mis üritavad sisse logida ohvri ruuteri administreerimisleht, kasutades nendesse sisseehitatud teadaolevate vaikemantandmete loendit seadmed. ”

Edukas rünnak kirjutab ruuteri DNS-i sätted ümber, saates ohvri sisselogimist koristavate saitide võltsversioonidele.

Igaüks, kes installib uue ruuteri oma koduvõrku, peab võtma aega kõigi vaikenimede ja paroolide ning asendage need oma, eelistatavalt turvaliste ja meeldejäävate paroolide / pääsurühmadega, mida seejärel regulaarselt vahetatakse.

NAT-PMP haavatavus

Matt Hughes teatas 2014. aasta lõpus, et NAT-PMP haavatavus mõjutab midagi 1,2 miljoni ruuteri piirkonnas; koos USA turvafirma Rapid7 järeldusega 1,2 miljonit marsruuterit on kaaperdamise suhtes haavatavad. Kas teie üks neist on? Loe rohkem "2,5% [ruuteritest] on haavatavad sisemist liiklust pealtkuulava ründaja suhtes, 88% ründajate suhtes, kes pealtkuulavad väljaminevat liiklust, ja 88% - rünnaku tõttu teeninduse keelamisest selle haavatavuse tõttu."

Kuigi ruuterite NAT-i värav ei tohiks aktsepteerida sisemisi andmeid, mis pole määratud sisemisele aadressile, peavad seadmed, millel on valesti konfigureeritud püsivara lubab tahtmatult välistel arvutitel reegleid luua, mis võib põhjustada lekkeid ja identiteeti vargus.

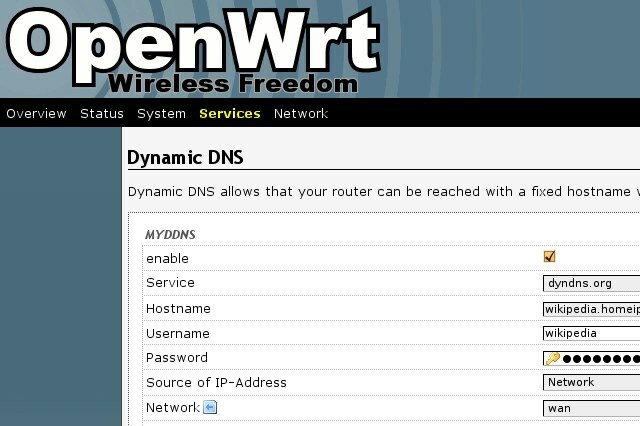

Selle probleemi lahendamine nõuab, et ruuteritootjad vabastaksid plaastrid. Teise võimalusena võite installida a turvaline avatud lähtekoodiga püsivara, näiteks DD-WRT Mis on OpenWrt ja miks ma peaksin seda oma ruuteri jaoks kasutama?OpenWrt on teie ruuteri Linuxi distributsioon. Seda saab kasutada ükskõik mille jaoks, mille jaoks manustatud Linuxi süsteemi kasutatakse. Kuid kas see sobiks teile? Kas teie ruuter ühildub? Vaatame lähemalt. Loe rohkem või Open-WRT.

Kas teie WPA ruuter on sama turvaline, kui arvate?

Kõigile, kes kasutavad WPA-d oma ruuteri turvamiseks, antakse andeks, kui nad arvasid, et sisestatud pääsukoodiga (ja regulaarselt muudetud) loovad nad turvalise Interneti-ühenduse.

Enamikel kaasaegsetel WiFi-ruuteritel on WPA-tehnoloogia, mis möödub WPA-st ja muudab ruuteriga ühenduse loomise nupu või kaheksakohalise PIN-koodi abil palju lihtsamaks.

Kahjuks on kerge haavatavus. Nagu teatas James Bruce, tugeva ühenduse ja vastuvõtliku ruuteriga, WPS-i PIN-koodi saab sundida vaid kahe tunniga Kas arvate, et teie WPA-kaitsega WiFi on turvaline? Mõelge uuesti - siin tuleb reaverNüüdseks peaksime kõik olema teadlikud WEP-iga võrkude loomise ohtudest, mida ma juba näitasin, kuidas saate 5 minutiga häkkida. Nõuanne on alati olnud kasutada WPA või ... Loe rohkem ja selle PIN-koodi hankimisel selgub ründajale WPA pääsukood.

Mõnel ruuteril on WPS-i PIN-koodi keelamine võimalus, kuid see ei tee alati seda, mida ta väidab, keelates vaikesuvandi asemel kasutaja määratud PIN-i. Vaevalt ideaalne. Parim lahendus oleks sel juhul ruuteri traadita võrguühenduse keelamine ja Interneti-teenuse pakkujalt või ruuteri tootjalt värskenduse ootamine (kontrollige nende veebisaiti).

Kas teie ISP on süüdi?

Varem 2015. aastal saime teada, et konkreetne mudel Pirelli ruuter saadeti klientidele veaga Kas teie Interneti-teenuse pakkuja muudab teie koduvõrgu ebaturvaliseks?Kas teie ruuter laseb sissetungijaid teie koduvõrku? Ärge sattuge koduste ruuterite turbeprobleemide alla, mille on toonud teie enda ISP! Näitame teile, kuidas ruuterit testida. Loe rohkem seda on nii lihtne ära kasutada, et teie vanaema saaks seda teha.

Nagu ma teatasin:

„Kõik, mida peate tegema, on sisestada ruuteri veebipõhine IP-aadress, sufiksida see saidiga wifisetup.html (nii et midagi sellist nagu 1.2.3.4/wifisetup.html) ja saate ruuteri konfiguratsiooniga mängima hakata. Asjatundlikud häkkerid saaksid siis hakata võrku marsruute seadistama, Interneti-liiklust nuusutama, potentsiaalselt isegi ründama arvutit, millele pole installitud tulemüüri. ”

Siiani on see probleem piirdunud üheainsa Pirelli P.DGA4001N mudeliga, kuid see tekitab murettekitavaid küsimusi selle kohta, kuidas ruuterid tootjate poolt konfigureeritakse.

Kas teil on ruuteri vaikesätetega probleeme olnud? Võib-olla on teid mõjutanud üks või mitu siin esile toodud probleemi. Mida peaksid ruuteritootjad ja Interneti-teenuse pakkujad nende probleemide leevendamiseks tegema? Rääkige meile oma mõtetest kommentaarides.

Pildikrediidid: Asim18, Moxfyre

Christian Cawley on turbe, Linuxi, meisterdamise, programmeerimise ja tehniliste selgituste turbetoimetaja asetäitja. Samuti toodab ta The Really Useful Podcast ning tal on laialdased kogemused töölaua- ja tarkvara tugiteenuste alal. Ajakirja Linux Format kaastöötaja Christian on Raspberry Pi looja, Lego väljavalitu ja retro mängude fänn.