Reklaam

Safeplug on spetsiaalne ruuter, mis loob anonüümse Interneti-ühenduse Tor-võrgu kaudu (mis on Tor Tõesti privaatne sirvimine: mitteametlik kasutusjuhend TorileTor pakub tõeliselt anonüümset ja jälgitamatut sirvimist ja sõnumite vahetamist ning juurdepääsu nn sügavale veebile. Ükski planeedi organisatsioon ei saa Torit ilmselt rikkuda. Loe rohkem ?); see maksab 50 dollarit - kuid saate oma vaarikapi ja USB WiFi dongli abil ise teha.

Tegelikult ei säästa te palju: Pi ja sobiva WiFi dongli hind maksab teile umbes 50 dollarit või rohkem. Kuid meisterdamine on lõbus, õpime selle käigus palju õppima ja tõenäoliselt istub juba tolmu kogumise ümber Pi.

Ostunimekiri

- Vaarika Pi (mudel B)

- SD-kaart vähemalt 4 gigabaiti

- Etherneti kaabel

- Ühilduv USB Wifi adapter - see tähendab, et saate töötada struktuur režiim hostapd-paketiga (näiteks see, mis põhineb RT5370 kiibistikul)

- Mikro-USB toiteadapter

Teooria

Kohandame Raspberry Pi ruuterina toimima: see ühendatakse teie olemasoleva Interneti-ruuteri Etherneti pordiga nagu iga teine seade, kuid see ühendatakse ka Tori anonüümseks muutva võrguga. Võite lugeda meie

täielik juhend Torile Tõesti privaatne sirvimine: mitteametlik kasutusjuhend TorileTor pakub tõeliselt anonüümset ja jälgitamatut sirvimist ja sõnumite vahetamist ning juurdepääsu nn sügavale veebile. Ükski planeedi organisatsioon ei saa Torit ilmselt rikkuda. Loe rohkem et rohkem teada saada, kuid sisuliselt töötab see, saates teie Interneti-päringuid mitme arvuti kaudu - põrgatades ümber maailma -, tehes teid praktiliselt jälitamatuks. Pi edastab WiFi-võrku samamoodi nagu teie ruuter tõenäoliselt, nii et kogu WiFi-l olev liiklus saadetakse Tori kaudu Internetti. Tegelikult, kui teil veel pole WiFi-toega ruuterit ja soovite seda - järgige lihtsalt selle õpetuse esimest poolt.Selle tegemise kiirus on muidugi vähenenud, seda nii marsruutielemendi kui ka tegeliku Tori võrgu kaudu.

Siiski tuleb hoiatada: Ainuüksi Toris sirvimine ei muuda teie seanssi täielikult anonüümseks. Teie brauser on täis puhverdatud faile ja küpsiseid, mida saab kasutada teie veebisaidil oleku tuvastamiseks (mis on küpsis? Mis on küpsis ja mis sellel on pistmist minu privaatsusega? [MakeUseOf selgitab]Enamik inimesi teab, et küpsised on laiali Internetis, ja need on valmis ja valmis sööma selle järgi, kes need esimesena üles leiab. Oota mida? See ei saa olla õige. Jah, seal on küpsised ... Loe rohkem ). Veenduge, et need on keelatud ja blokeeritud (kasutage inkognito režiimi) - ja ärge ilmselgelt alustage veebisaitidele logimist.

Alustamine

Põletage värskeim koopia viimastest Raspian Wheezy pilt SD-kaardile; Ühendage toide, Ethernet, USB WiFi adapter ja käivitage. Te ei vaja ühendatud arvutit ega klaviatuuri - me teeme seda kõike käsurealt.

Kasutage IP-skanner 3 parimat kaasaskantava võrgu analüüsi ja diagnostika tööriista Loe rohkem et teada saada oma Raspberry Pi IP-aadress (IP-skanner OS X-i jaoks sobib minu jaoks hästi), seejärel SSH sellesse käsurealt (kuidas kasutada SSH-d Windowsis 4 lihtsat viisi SSH kasutamiseks WindowsisSSH on de facto lahendus Linuxi ja muude UNIX-taoliste süsteemide kaugterminalidele turvaliseks juurdepääsuks. Kui teil on SSH-kaugserver, millele soovite juurde pääseda, peate alla laadima SSH-kliendi ... Loe rohkem ) käsuga:

ssh [email protected]kus x.x.x.x on teie Pi IP-aadress. Vaikeparool on “vaarikas”

Tüüp:

sudo raspi-configgraafilise häälestusutiliidi käivitamiseks. Laiendage failisüsteemi, väljuge häälestusutiliidist ja taaskäivitage. Teil peaks ikka olema sama IP-aadress - minge edasi ja tehke uuesti SSH.

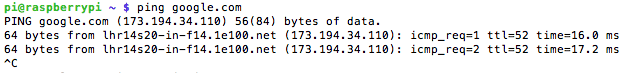

Kontrollige, kas Pi pääseb Internetti juurde kirjutades

ping google.comoma SSH-seansist (mitte kohalikus arvutis). Peaksite nägema midagi sellist:

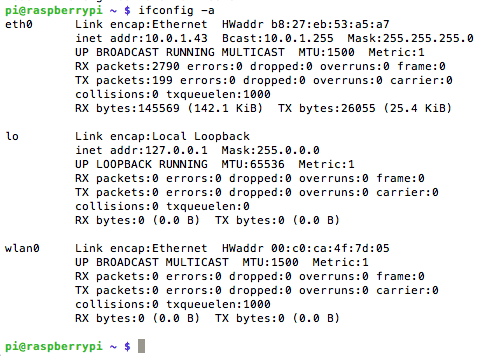

Tulemus CTRL-C selle peatamiseks. Nüüd kontrollige, kas teie WiFi-adapter on tuvastatud, tippides:

ifconfig -aKui näete wlan0 loetletud, kõik on hea. Kui ei, siis ei tuvastata teie traadita adapterit, rääkimata sellest, et see on võimeline struktureerima / AP-režiimi.

Uuendame süsteemi ja installime tarkvara. Käitage järgmised ükshaaval läbi kõndides vastavalt vajadusele. Teises etapis eemaldame wolframmootor matemaatilise kerneli vea parandamiseks - säästame selle käigus ka 450 megabaiti.

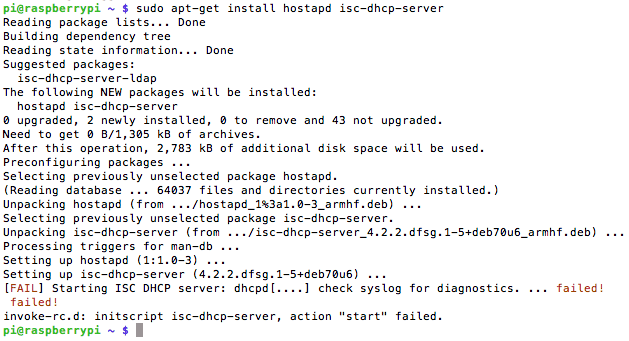

sudo apt-get update. sudo apt-get eemalda wolfram-mootor. sudo apt-get install hostapd isc-dhcp-server

Oleme installinud DHCP-serveri, et WiFi-kliendid saaksid automaatselt IP-aadressi. Ignoreerige viga - see tähendab lihtsalt, et me pole seda tegelikult veel seadistanud.

sudo nano /etc/dhcp/dhcpd.confKommenteerige välja (nende alustamiseks lisage #) järgmised read:

valiku domeeninimi "example.org"; variant domeeninimeserverid ns1.example.org, ns2.example.org;Kommenteerimata (Eemalda #) sõna autoriteetne nendest ridadest:

# Kui see DHCP-server on kohaliku ametlik DHCP-server. # võrk, autoriteetset direktiivi tuleks kommenteerimata jätta. autoriteetne;Kerige nüüd paremale alt üles ja kleepige sisse:

alamvõrk 192.168.42.0 netmask 255.255.255.0 { vahemik 192.168.42.10 192.168.42.50; valiku e-posti aadress 192.168.42.255; optsioonruuterid 192.168.42.1; vaikimisi rentimise aeg 600; max liisinguaeg 7200; võimalus domeeninimi "kohalik"; valiku domeeninimeserverid 8.8.8.8, 8.8.4.4; }Salvesta koos CTRL-X -> Y -> sisenema.

Järgmiseks tippige:

sudo nano / etc / default / isc-dhcp-serverMuutke viimast rida nii, et see kõlaks järgmiselt:

LIIKUD = "wlan0"

Mis tähendab, et meie DHCP-server peaks juhtmeta liidesel IP-aadresside väljastamiseks kuulama. Viimaseks:

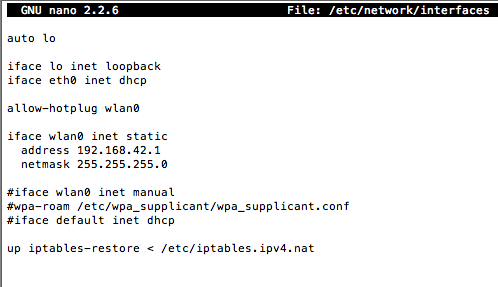

sudo nano / etc / network / liidesedAsendage kõik pärast (jättes selle rea sisse):

luba-kuum pistik wlan0Sellega:

iface wlan0 inet staatiline. aadress 192.168.42.1. netmask 255.255.255.0#iface wlan0 inet kasutusjuhend. # wpa-roam /etc/wpa_supplicant/wpa_supplicant.conf. #iface vaikimisi inet dhcp

Väljuge ja salvestage (CTRL-X, Y, sisestage - pidage meeles, et ma ei ütle seda enam!). Oleme nüüd määratlenud traadita võrgu staatilise IP-aadressi ja käskinud DHCP-serveril määrata klientidele IP-aadressid. Vinge. Järgmiseks tippige:

sudo ifconfig wlan0 192.168.42.1Meie leviala määratlemiseks muutke HostAP-i konfiguratsioonifaili järgmiselt.

sudo nano /etc/hostapd/hostapd.confLisage järgmised read, redigeerides ssid (WiFi-võrgu nimi) ja wpa_passphrase kui soovid.

liides = wlan0. juht = nl80211. ssid = PiTest. hw_mode = g. kanal = 6. macaddr_acl = 0. auth_algs = 1. ignore_broadcast_ssid = 0. wpa = 2. wpa_passphrase = vaarikas. wpa_key_mgmt = WPA-PSK. wpa_pairwise = TKIP. rsn_pairwise = CCMP. Nüüd peame Pi-le teatama, kus asub meie konfiguratsioonifail.

sudo nano / etc / default / hostapdAsenda see rida:

# DAEMON_CONF = ""koos:

DAEMON_CONF = "/ etc / hostapd / hostapd.conf"Lõpuks peame konfigureerima NAT. NAT ehk võrguaadresside tõlkimine on sisemise võrgu IP-aadresside muutmine üheks väliseks IP-ks ja asjade asjakohane suunamine.

sudo nano /etc/sysctl.confKõige alumises osas lisage:

net.ipv4.ip_forward = 1Salvesta. Käivitage kõik järgmised käsud - kleepige need kõik korraga kokku. Siin loome marsruutimistabelid, mis põhimõtteliselt lihtsalt ühendavad meie Etherneti ja WiFi adapteri.

sudo sh -c "kaja 1> / proc / sys / net / ipv4 / ip_forward" sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE. sudo iptable -A EDASI -i eth0 -o wlan0 -m olek - olek SEOTUD, LOOMINE -j AKTSEPTEERIDA. sudo iptables -A FORWARD -i wlan0 -o eth0 -j AKTSEPTEERI. sudo sh -c "iptables-save> /etc/iptables.ipv4.nat"Lõpuks käivitage:

sudo nano / etc / network / liidesedja lisage:

üles iptables-restore lõpuni. Testimiseks käivitame:

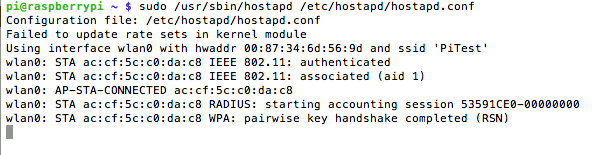

sudo / usr / sbin / hostapd /etc/hostapd/hostapd.confTeie PiTest võrk peaks nüüd eetrisse minema, eeldades, et te nime ei muutnud. Proovige ühendust luua teisest masinast või mobiilseadmest ja peaksite nägema ekraanil kuvatavat silumisinfot, näiteks järgmist:

Nüüd löö CTRL-C programmi tühistamiseks ja veenduge, et see toimiks taaskäivitamisel teenusena. Käivitage need käsud:

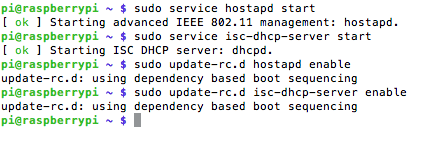

sudo teenuse hostapd algus. sudo teenuse isc-dhcp-server käivitamine. sudo update-rc.d hostapd lubada. sudo update-rc.d isc-dhcp-serveri lubamine

Nüüd on ruutimisosa seadistatud, kuid peame veel võrrandisse lisama Tori - praegu oleme sõna otseses mõttes lihtsalt ruuteri teinud.

Installi Tor

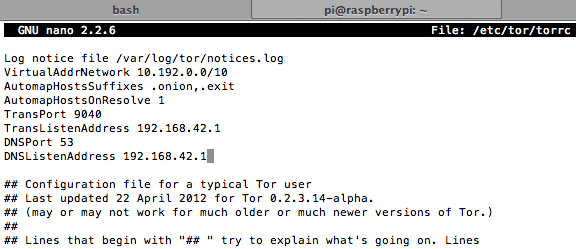

sudo apt-get install tor. sudo nano / etc / tor / torrcKopeerige ja kleepige see paremale ülaossa. Ignoreerige kõike muud ja salvestage:

Logi teatiste fail /var/log/tor/notices.log VirtualAddrNetwork 10.192.0.0/10. AutomapHostsSuffixes .onion, .exit AutomapHostsOnResolve 1 TransPort 9040 TransListenAddress 192.168.42.1 DNSPort 53. DNSListenAddress 192.168.42.1

Vabanege meie vanadest marsruutimistabelitest ja lisage SSH-le erand, et saaksime endiselt sisse logida. Lisame DNS-otsingute jaoks pastilli; ja kogu TCP liikluse (juhtsignaalide) suunamine 9040-le.

sudo iptables -F. sudo iptables -t nat -F. sudo iptables -t nat -A EELMISED -i wlan0 -p tcp --dport 22 -j REDIRECT --to-ports 22. sudo iptables -t nat -A EELTÖÖTLEMINE -i wlan0 -p udp --dport 53 -j REDIRECT - sadamatesse 53. sudo iptables -t nat - EELTÖÖTLEMINE -i wlan0 -p tcp --syn -j REDIRECT - sadamatesse 9040Saate kirjeid kontrollida nii:

sudo iptables -t nat -LSalvestage fail nii, et see laaditakse taaskäivitusse.

sudo sh -c "iptables-save> /etc/iptables.ipv4.nat"Lubage see alglaadimisel käivitada, seejärel taaskäivitage, et saaksime seda testida.

sudo update-rc.d tor lubab. sudo shutdown -r nüüdLogifaili saate luua ja sabada järgmiste võimalustega (need pole vajalikud, kuid võivad probleemide korral silumisest abi olla).

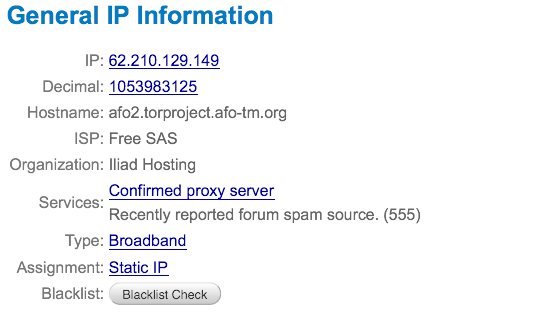

sudo touch /var/log/tor/notices.log. sudo chown debian-tor /var/log/tor/notices.log. sudo chmod 644 /var/log/tor/notices.log. saba -f /var/log/tor/notices.logPea üle whatismyipaddress.com et kontrollida, kas teie IP ei pärine teie enda Interneti-teenuse pakkujalt:

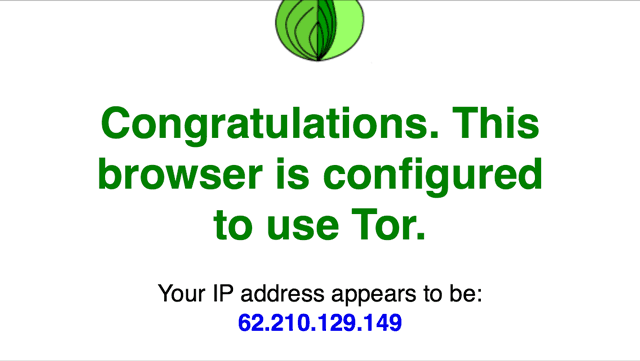

Või kasutage check.torproject.org:

Võib juhtuda, et Google küsib kinnitust a-ga Captcha üsna sageli - see on tingitud asjaolust, et rämpspostitajad kasutavad sageli Tor-i ja seal pole palju võimalik ära teha.

Õnnitleme, olete anonüümsed ja pääsete nüüd Tor-i peidetud veebisaitidele juurde .onion domeen (Kuidas leida aktiivseid sibula saite? Kuidas leida aktiivseid .lioni tumedaid veebisaite (ja miks võiksite seda soovida)Tume veeb koosneb osaliselt .onion-saitidest, mida majutatakse Tor-võrgus. Kuidas neid leida ja kuhu minna? Järgne mulle... Loe rohkem ). Ärge lihtsalt tehke midagi rumalat, näiteks asutage Bitcoinidele narkootikume müüvat veebisaiti või kasutage oma pärisnime ükskõik kus, ja sellega peaksite hakkama saama. Andke meile teada, kui teil on probleeme, ja ma üritan aidata.

Jamesil on tehisintellekti BSc ning ta on CompTIA A + ja Network + sertifikaadiga. Ta on MakeUseOfi juhtiv arendaja ja veedab oma vaba aega VR-i paintballi ja lauamänge mängides. Ta on lapsest peale arvutit ehitanud.