Reklaam

Kõigile, keda CrypBoss, HydraCrypt ja UmbreCrypt lunavara mõjutab, on häid uudiseid. Fabian Wosar, Emsisofti teadur, on õnnestus need pöördprojekteerida, ja selle käigus on välja andnud programm, mis suudab dekrüpteerida faile, mis muidu kaotsi läheksid.

Need kolm pahavaraprogrammi on väga sarnased. Siin on, mida peate nende kohta teadma ja kuidas saate oma failid tagasi saada.

Kohtumine CrypBossi perekonnaga

Pahavara loomine on alati olnud miljardi dollari suurune kodutööstus. Halbade kavatsustega tarkvaraarendajad kirjutavad uudseid pahavaraprogramme ja müüvad need organiseeritud kurjategijatele oksjonil oksjonil kõige kõvemates piirkondades. tume veeb Teekond peidetud veebi: juhend uutele teadlasteleSee käsiraamat viib teid ekskursioonile süvaveebi mitmel tasandil: andmebaasid ja teave, mis on saadaval akadeemilistes ajakirjades. Lõpuks jõuame Tori väravate juurde. Loe rohkem .

Need kurjategijad levitavad neid seejärel kaugele ja laiali, nakatades selle käigus tuhandeid masinaid ja luues

jumalatu rahasumma Mis motiveerib inimesi arvuteid häkkima? Vihje: rahaKurjategijad saavad raha teenimiseks kasutada tehnoloogiat. Sa tead seda. Kuid te oleksite üllatunud, kui geniaalsed nad võivad olla, alates serverite häkkimisest ja edasimüümisest kuni nende ümberkonfigureerimiseni tulusate Bitcoini kaevuritena. Loe rohkem .Tundub, et see on siin juhtunud.

Mõlemad HydraCrypt ja UmbreCrypt on teise pahavaraprogrammi nimega CrypBoss kergelt muudetud variandid. Lisaks ühisele esivanemale levitatakse neid ka nende kaudu Angler Exploit Kit, mis kasutab ohvrite nakatamiseks autoga allalaadimise meetodit. Dann Albrightil on eksploiteerimiskomplektide kohta palju kirjutatud Nii häkivad nad teid: Exploit Kits'i hägune maailmPetturid saavad turvaaukude ärakasutamiseks ja pahavara loomiseks kasutada tarkvarakomplekte. Aga mis need ärakasutamiskomplektid on? Kust nad tulevad? Ja kuidas neid peatada? Loe rohkem minevikus.

Mõned arvutiturbeuuringute suurimad nimed on CrypBossi perekonda palju uurinud. CrypBossi lähtekood lekitati eelmisel aastal PasteBinis ja turvaringkond ahmis selle peaaegu kohe ära. Eelmise nädala lõpus avaldas McAfee üks parimaid HydraCrypti analüüse, mis selgitas, kuidas see madalaimal tasemel töötab.

Erinevused HydraCrypti ja UmbreCrypti vahel

Oma põhifunktsioonide osas teevad HydraCrypt ja UmbreCrypt mõlemad sama asja. Süsteemi esmakordsel nakatamisel alustavad nad failide krüpteerimist nende faililaiendite alusel, kasutades tugevat asümmeetrilist krüptimist.

Neil on ka muid mittepõhilisi käitumisviise, mis on lunavaratarkvaras üsna tavalised.

Näiteks mõlemad võimaldavad ründajal nakatunud masinasse lisatarkvara üles laadida ja käivitada. Mõlemad kustutavad krüptitud failide varikoopiad, muutes nende taastamise võimatuks.

Võimalik, et suurim erinevus kahe programmi vahel on viis, kuidas nad failid tagasi lunatavad.

UmbreCrypt on väga asjalik. See annab ohvritele teada, et nad on nakatunud, ja puudub võimalus, et nad saavad oma failid tagasi ilma koostööd tegemata. Selleks, et ohver saaks dekrüpteerimisprotsessi alustada, peab ta saatma meili ühele kahest aadressist. Need on majutatud vastavalt "engineer.com" ja "consultant.com".

Varsti pärast seda vastab keegi UmbreCryptist makseteabega. Lunavarateade ei ütle ohvrile, kui palju ta maksab, kuigi see ütleb ohvrile, et tasu mitmekordistub, kui ta 72 tunni jooksul ei maksa.

Naljakas on see, et UmbreCrypti juhised ütlevad ohvrile, et ta ei peaks talle saatma ähvardusi ja ebaviisakust. Nad pakuvad ohvritele kasutamiseks isegi e-posti näidisvormingut.

HydraCrypt erineb veidi selle poolest, kuidas nende lunaraha on kaugele ähvardavam.

Nad ütlevad, et kui ohver ei maksa 72 tunni jooksul, kehtestavad nad sanktsiooni. See võib olla lunaraha suurenemine või privaatvõtme hävitamine, mis muudab failide dekrüpteerimise võimatuks.

Nad ähvardavad ka avaldada privaatset teavet Siit saate teada, kui palju teie identiteet pimedas veebis väärt võiks ollaOn ebamugav pidada ennast kaubaks, kuid kõik teie isiklikud andmed alates nimest ja aadressist kuni pangakonto andmeteni on veebikurjategijate jaoks midagi väärt. Kui palju sa väärt oled? Loe rohkem , Dark Web'i mittemaksjate failid ja dokumendid. See muudab selle lunavara hulgas haruldaseks, kuna sellel on palju hullemad tagajärjed, kui failide mittetagastamine.

Kuidas oma faile tagasi saada

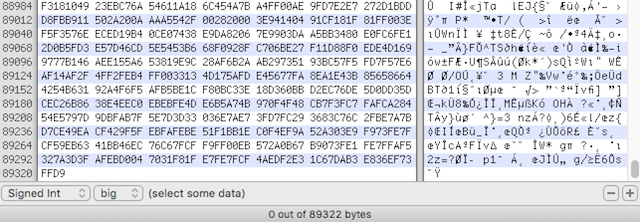

Nagu me varem mainisime, on Emisofti Fabian Wosar suutnud kasutatud krüptimise murda ja on välja andnud tööriista failide tagasi saamiseks, nn. DecryptHydraCrypt.

Selle toimimiseks peab teil olema kaks faili. Need peaksid olema mis tahes krüptitud failid ja selle faili krüptimata koopia. Kui teie kõvakettal on dokument, mille olete Google Drive’i või oma meilikontole varundanud, kasutage seda.

Teise võimalusena, kui teil seda pole, otsige lihtsalt krüptitud PNG-faili ja kasutage mõnda muud juhuslikku PNG-faili, mille loote ise või laadite alla Internetist.

Seejärel lohistage need dekrüpteerimisrakendusse. Seejärel hakkab see tegutsema ja proovima privaatvõtit määrata.

Peaksite hoiatama, et see ei toimu hetkega. Dekrüpteerija teeb teie dekrüpteerimisvõtme väljatöötamiseks üsna keeruka matemaatika ja see protsess võib sõltuvalt teie protsessorist võtta mitu päeva.

Kui dekrüpteerimisvõti on välja töötatud, avaneb aken ja saate valida kaustad, mille sisu soovite dekrüpteerida. See töötab rekursiivselt, nii et kui teil on kaustas kaust, peate valima ainult juurkausta.

Väärib märkimist, et HydraCryptil ja UmbreCryptil on viga, kus iga krüptitud faili viimased 15 baiti on pöördumatult kahjustatud.

See ei tohiks teid liiga palju häirida, kuna neid baite kasutatakse tavaliselt polsterdamiseks või ebaoluliste metaandmete jaoks. Kohev põhimõtteliselt. Kuid kui te ei saa dekrüptitud faile avada, proovige need avada failitaaste tööriistaga.

Pole õnne?

On võimalus, et see ei tööta teie jaoks. Sellel võib olla mitu põhjust. Kõige tõenäolisem on, et proovite seda käivitada lunavaraprogrammis, mis ei ole HydraCrypt, CrypBoss ega UmbraCrypt.

Teine võimalus on see, et pahavara tootjad muutsid seda, et kasutada teistsugust krüpteerimisalgoritmi.

Sel hetkel on teil paar võimalust.

Kiireim ja paljutõotavam panus on lunaraha tasumine. See varieerub üsna vähe, kuid üldiselt hõljub see 300 dollari piiril ja teie failid taastatakse mõne tunni pärast.

On ütlematagi selge, et teil on tegemist organiseeritud kurjategijatega, seega pole garantiisid nad tegelikult dekrüpteerivad failid ja kui te ei ole rahul, pole teil mingit võimalust a tagasimakse.

Samuti peaksite kaaluma argumenti, et nende lunarahade maksmine põlistab leviku lunavara ja teeb arendajatele lunavara kirjutamise jätkuvalt rahaliselt tulusaks programmid.

Teine võimalus on oodata lootuses, et keegi vabastab teid tabanud pahavara dekrüpteerimistööriista. See juhtus CryptoLockeriga CryptoLocker on surnud: saate oma failid tagasi saada järgmiselt! Loe rohkem , kui privaatvõtmed lekkisid käsu- ja juhtimisserverist. Siin oli dekrüpteerimisprogramm lekkinud lähtekoodi tulemus.

Sellele pole aga mingit garantiid. Üsna sageli pole tehnoloogilist lahendust failide tagastamiseks ilma lunaraha maksmata.

Ennetamine on parem kui ravi

Loomulikult on kõige tõhusam viis lunavaraprogrammidega tegelemiseks tagada, et te pole nakatunud. Kui võtate kasutusele mõned lihtsad ettevaatusabinõud, nagu täielikult värskendatud viirusetõrje käivitamine ja failide allalaadimata jätmine kahtlastest kohtadest, saate vähendada oma nakatumise võimalust.

Kas teid mõjutas HydraCrypt või UmbreCrypt? Kas teil on õnnestunud failid tagasi saada? Andke mulle allolevates kommentaarides teada.

Piltide autorid: Sülearvuti kasutamine, sõrm puuteplaadil ja klaviatuuril (Scyther5 ShutterStocki kaudu), Bitcoin klaviatuuril (AztekPhoto ShutterStocki kaudu)

Matthew Hughes on tarkvaraarendaja ja kirjanik Liverpoolist, Inglismaalt. Teda kohtab harva ilma tassi kange musta kohvita käes ja ta jumaldab täielikult oma Macbook Prod ja kaamerat. Tema ajaveebi saate lugeda aadressil http://www.matthewhughes.co.uk ja jälgige teda Twitteris aadressil @matthewhughes.