Reklaam

SSH on suurepärane viis arvutile kaugjuurdepääsu saamiseks. Sarnaselt FTP-ga saate ühenduse luua SSH FTP Mis on SSH ja kuidas see erineb FTP-st [tehnoloogia selgitus] Loe rohkem et saada turvaline juurdepääs oma lemmikuga failiserverile FTP klient Hallake FileZillaga FTP-failiedastus kõigil teie saitidelPaljudel vanadel FTP-klientidel oli suurte failiedastuste puhul luksumine. Rakendused kogesid tavapäraseid aegumistähtajaid, mida võiks oodata, kui arvuti seisab seal 15 kuni... Loe rohkem , pääsete kiiresti juurde kaugfailidele või ühendate arvutisse võrguketta. Kuid SSH-s on rohkem kui kaugjuurdepääs failidele. Logige terminalis SSH kaudu sisse (või kasutades PuTTY Windowsis) annab teile kaugjuurdepääsu kestale (lõppude lõpuks on SSH lühend sõnast Secure SHell). Nii haldan oma meediumiserverit eemalt.

SSH on suurepärane viis arvutile kaugjuurdepääsu saamiseks. Sarnaselt FTP-ga saate ühenduse luua SSH FTP Mis on SSH ja kuidas see erineb FTP-st [tehnoloogia selgitus] Loe rohkem et saada turvaline juurdepääs oma lemmikuga failiserverile FTP klient Hallake FileZillaga FTP-failiedastus kõigil teie saitidelPaljudel vanadel FTP-klientidel oli suurte failiedastuste puhul luksumine. Rakendused kogesid tavapäraseid aegumistähtajaid, mida võiks oodata, kui arvuti seisab seal 15 kuni... Loe rohkem , pääsete kiiresti juurde kaugfailidele või ühendate arvutisse võrguketta. Kuid SSH-s on rohkem kui kaugjuurdepääs failidele. Logige terminalis SSH kaudu sisse (või kasutades PuTTY Windowsis) annab teile kaugjuurdepääsu kestale (lõppude lõpuks on SSH lühend sõnast Secure SHell). Nii haldan oma meediumiserverit eemalt.

Kui sa avage pordid Mis on pordi edastamine ja kuidas see mind aidata saab? [MakeUseOf selgitab]Kas nutate sees natuke, kui keegi ütleb teile, et pordi edastamise probleem on ja seepärast teie särav uus rakendus ei tööta? Teie Xbox ei lase teil mänge mängida, teie torrentide allalaadimised keelduvad ... Loe rohkem ruuteris (täpsemalt port 22) pääsete oma SSH-serverile juurde mitte ainult kohalikust võrgust, vaid kõikjalt maailmast.

Siiski ei taha te riskida autentimiseks nõrga parooli kasutamisega. Kui keegi saab SSH kaudu juurdepääsu teie arvutile, saavad nad täieliku juurdepääsu shellile. Et olla selge, me ei taha seda. Õnneks on globaalse SSH-serveri väga turvaline seadistamine väga lihtne, kasutades võtmepõhist autentimist ja keelates serveris parooliga autentimise.

Kas see on minu jaoks?

Isikliku turvalisusega on ahvatlev lõdvaks muutuda. Kui kasutate serverit isiklikuks otstarbeks, võite arvata, et inimesed lihtsalt ei tea teie serverist ega püüa seda häkkida – turvalisus läbi teadmatuse. See oleks a väga vale oletus. Kuna (enamik) SSH-liiklust edastatakse pordis 22, kontrollivad ründajad regulaarselt pordi 22 nähtavust juhuslikel IP-aadressidel, millele järgneb toore jõu rünnak. See on üks viise, kuidas robotvõrke kasutatakse DDOS rünnakud Mis on DDoS-rünnak? [MakeUseOf selgitab]Mõiste DDoS vilistab mööda iga kord, kui küberaktivism massiliselt oma pead tõstab. Sellised rünnakud jõuavad rahvusvahelistesse pealkirjadesse mitmel põhjusel. Probleemid, mis neid DDoS-i rünnakuid käivitavad, on sageli vastuolulised või väga ... Loe rohkem .

Lühidalt öeldes: kui edastate oma SSH-serverit Interneti kaudu (st edastate porti 22), siis jah, see on teie jaoks.

Võtmepõhiste SSH-sisselogimiste idee

Võtmepõhised SSH-i sisselogimised tuginevad ideele avaliku võtme krüptograafia. Peensuste selgitamine viiks meid liiga kaugele, kuid proovime teha lihtsa pildi kulisside taga toimuvast.

Alltoodud protsessi käigus genereerib teie klientarvuti kaks võtit: avaliku võtme ja privaatvõtme. Üldine idee on see, et saate andmeid krüpteerida avaliku võtmega, kuid dekrüpteerida need ainult privaatvõtmega. Paneme avaliku võtme serverisse ja palume sellel krüpteerida kogu sellega väljaminev suhtlus. See tagab, et ainult privaatvõtmega kliendid saavad andmeid dekrüpteerida ja lugeda.

1. Installige OpenSSH

Esiteks seadistame OpenSSH abil SSH-serveri. Kui teil juba töötab SSH-server ja soovite lihtsalt teada, kuidas seadistada võtmepõhist autentimist, võite selle sammu vahele jätta. Kasutage OpenSSH-serverirakenduse installimiseks oma lemmikpaketihaldurit. Lihtsaim viis võib siiski olla programmi käivitamine apt-get käsk terminalist.

sudo apt-get install openssh-server

Sisestage oma parool, kinnitage ja oodake mõni minut, kuni see installib. Õnnitleme, teil on nüüd SSH-server. (See oli lihtne!)

Saate rakendust kasutada nii, nagu see on, või muuta /etc/ssh/sshd_config selle konfigureerimiseks. Käivitage mees sshd_config käsk terminalis lisateabe saamiseks. Veel üks suurepärane allikas OpenSSH kohta lisateabe saamiseks on asjakohane Ubuntu abileht.

2. Loo võtmed

Loome võtmete komplekti. Käivitage järgmised käsud (kohandatud OpenSSH / võtmed Ubuntu abileht).

mkdir ~/.sshchmod 700 ~/.sshssh-keygen -t rsa

Esimene käsk loob teie kodukausta peidetud kataloogi ".ssh", teine käsk muudab kausta juurdepääsuõigusi, kolmas käsk aga loob tegelikult komplekti RSA võtmed. Esmalt küsitakse teilt asukohta, kuhu võtmed salvestada (jätke tühjaks ja vajutage sisestusklahvi, et salvestada vaikekohta) ja seejärel paroolifraasi.

See parool krüpteerib veelgi teie arvutisse salvestatud privaatvõtit, andes teile sisuliselt rohkem aega SSH-serveri kaitsmiseks, kui teie privaatvõti kunagi varastatakse. Valige kindlasti parool, mille saate meelde jätta, kuna peate selle sisestama, kui proovite oma võtit kasutada.

3. Edastage avalik võti

Järgmisena peate eelmises etapis loodud avaliku võtme üle kandma SSH-serveri arvutisse. Kui teie klientmasin töötab ka Linuxiga, on seda väga lihtne saavutada, käivitades alloleva käsu (asendades

ssh-copy-id @

Kui teie klient ei toeta käsku ssh-copy-id, saate selle asemel kasutada allolevat käsku. See on veidi keerulisem, kuid saavutab sisuliselt samad tulemused.

kass ~/.ssh/id_rsa.pub | ssh @ "mkdir ~/.ssh; kass >> ~/.ssh/authorized_keys"

Teil palutakse sisestada SSH-serveri kasutaja parool. Kui käsud käivituvad vigadeta, kopeeritakse teie avalik võti serverisse.

4. Keela parooli autentimine

Pange tähele, et teie süsteem pole endiselt turvalisem kui pärast esimest sammu. Kuigi vähemalt üks klient on konfigureeritud kasutama võtmepõhist autentimist, jätab see teistele klientidele siiski ruumi parooliga ühenduse loomiseks. Lõpetamiseks keelame parooliga autentimise täielikult. Pärast seda sammu ainult arvutid, mis on ülaltoodud protsessi läbinud, saavad teie SSH-serveriga ühenduse luua.

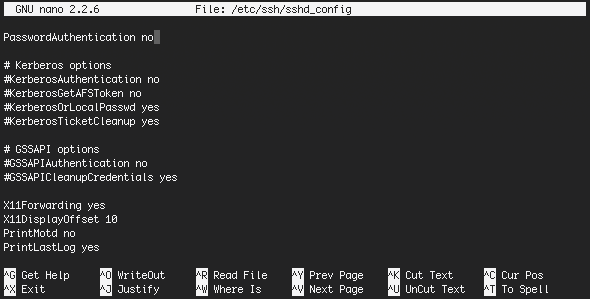

Parooliga autentimise keelamiseks muutke /etc/ssh/sshd_config faili oma lemmikredaktoris. Üks lihtsamaid viise piiratud faili redigeerimiseks on jällegi terminali kasutamine. (Olen nano suhtes poolik, kuid võite kasutada seda, mis teile kõige mugavam on.)

sudo nano /etc/ssh/sshd_config

Umbes 40 rida faili allosast leiate

#Password Authentication jah

Eemaldage numbrimärk (#) ja muutke seadeks "ei", nagu allpool.

ParoolAutentimise nr

Lõplik fail peaks välja nägema umbes selline:

Salvestage fail, vajutades CTRL+X. Kinnitage muudatus ja failinimi ning oletegi peaaegu valmis. Lihtsalt taaskäivitage SSH-server, et seda uute sätetega käitada.

sudo restart ssh

Samuti märkate, et teie klient lõpetab võtme dekrüpteerimiseks parooli küsimise, kui parooli autentimine on serveris keelatud. Nüüd, kui teil on turvaline SSH-server, kuidas kavatsete seda kasutada? Kas turvalise failiserverina, kaugshellina või muude teenuste edastamiseks SSH kaudu? Andke meile teada allpool olevas kommentaaride jaotises!

Pildi krediit: Shutterstock

Olen Belgiast pärit kirjanik ja arvutiteaduste üliõpilane. Hea artikliidee, raamatusoovituse või retseptiideega saate mulle alati teene teha.