Reklaam

Viiruse korjamise oht on väga reaalne. Meie arvutite ründamiseks, meie identiteedi varastamiseks ja pangakontode ründamiseks töötavate nähtamatute jõudude olemasolu on pidev, kuid loodame, et koos õiges koguses tehnilisi nüansse 5 parimat pääste- ja taasteketast Windowsi süsteemitaaste jaoksSiin on parimad Windowsi päästekettad, mis aitavad teil oma arvutile juurde pääseda remondi ja varundamise tegemiseks, isegi kui see ei käivitu. Loe rohkem ja õnne vahel, siis on kõik korras.

Kuna viirusetõrje ja muu turvatarkvara on täiustatud, leiavad potentsiaalsed ründajad teie süsteemi häirimiseks jätkuvalt uusi, kuratlikke vektoreid. Algkomplekt on üks neist. Ehkki see pole pahavara areenil täiesti uus, on nende kasutamine üldiselt tõusnud ja nende võimalused on kindlasti intensiivistunud.

Vaatame, mis on buutikomplekt, uurime algkomplekti varianti Nemesis ja kaaluge, mida saate selgeks jäämiseks teha 10 sammu, mida peate oma arvutis pahavara avastamise korral tegemaTahaksime arvata, et Internet on turvaline aeg oma aja veetmiseks (köha), kuid me kõik teame, et iga nurga taga on riske. E-post, sotsiaalmeedia, pahatahtlikud veebisaidid, mis on töötanud ... Loe rohkem .

Mis on Bootkit?

Algkomplekti mõistmiseks selgitame kõigepealt, kust terminoloogia pärineb. Algkomplekt on juurkomitee variant - pahavara tüüp, millel on võimalus end oma opsüsteemi ja viirusetõrjetarkvara eest varjata. Juurkomplekte on kurikuulsalt keeruline tuvastada ja eemaldada. Iga kord, kui oma süsteemi käivitate, annab juurkomplekt ründajale pideva juuretasandi juurdepääsu süsteemile.

Juurkomplekti saab installida paljudel põhjustel. Mõnikord kasutatakse juurkomplekti rohkema pahavara installimiseks, mõnikord luuakse see robotivõrgus olev zombie-arvuti Kuidas saab DoS-rünnak Twitterit maha võtta? [Tehnoloogia selgitatud] Loe rohkem , saab seda kasutada krüptimisvõtmete ja paroolide või nende ja teiste rünnakvektorite kombinatsioonide varastamiseks.

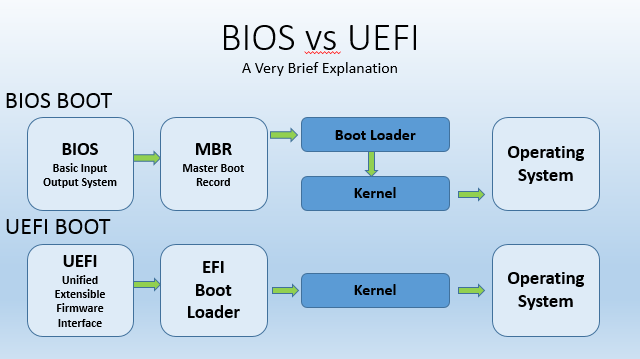

Alglaaduri taseme (alglaadimiskomplekti) juurkomplektid asendavad või muudavad õigustatud alglaadimisprogrammi ühe selle ründaja kujundusega, mõjutades alglaadimisrekordit, mahu alglaadimiskirjet või muid alglaadimissektoreid. See tähendab, et nakkuse saab enne operatsioonisüsteemi laadida ja seega õõnestada programme tuvastada ja hävitada.

Nende kasutamine on tõusuteel ja turbeeksperdid on märganud mitmeid rahateenustele keskendunud rünnakuid, millest Nemesis on üks hiljuti täheldatud pahavara ökosüsteeme.

Turva Nemesis?

Ei, mitte a Star Trek film, kuid eriti vastik variant alglaadimisest. Nemesise pahavara ökosüsteem pakub laia valikut ründevõimalusi, sealhulgas failide ülekandmine, ekraanipiltide salvestamine, klahvivajutuste logimine, protsessisüstimine, protsessidega manipuleerimine ja ülesannete ajastamine. Nemesist esmakordselt märganud küberturbeettevõte FireEye osutas samuti, et pahavara sisaldab kõikehõlmavat süsteemi tagaukse tugi mitmesugustele võrguprotokollidele ja sidekanalitele, võimaldades ühe korra suuremat käsku ja kontrolli installitud.

Windowsi süsteemis salvestab Master Boot Record (MBR) kettaga seotud teavet, näiteks partitsioonide arvu ja paigutuse. MBR on alglaadimisprotsessi jaoks ülitähtis, sisaldades aktiivse esmase partitsiooni asukoha määravat koodi. Kui see on leitud, antakse kontroll Volume Boot Recordile (VBR), mis asub individuaalse partitsiooni esimesel sektoril.

Nemesise alglaadimisprogramm kaaperdab selle protsessi. Pahavara loob kohandatud virtuaalse failisüsteemi, et salvestada Nemesise komponendid eraldamata ruumi vahel partitsioonid, kaaperdades originaalse VBR-i, kirjutades originaalse koodi enda omaga üle dubleeritud süsteemis “BOOTRASH.”

“Enne installimist kogub BOOTRASHi installija süsteemi kohta statistika, sealhulgas opsüsteemi versiooni ja arhitektuuri. Installer on võimeline kasutusele võtma Nemesise komponentide 32- või 64-bitiseid versioone, sõltuvalt süsteemi protsessori arhitektuurist. Installer installib alglaadimiskomplekti igale kõvakettale, millel on MBR-i alglaadimissektsioon, sõltumata kõvaketta tüübist. Kui aga partitsioon kasutab GUID-i partitsioonitabeli kettaarhitektuuri, siis vastupidiselt MBR-i jaotusskeemile, pahavara ei jätka installiprotsessiga. ”

Seejärel süstib pahatahtlik kood iga kord, kui partitsiooni kutsutakse, Windowsi ootavad Nemesise komponendid. Tulemusena, Tähendab pahavara installimiskoht ka seda, et see püsib ka pärast operatsioonisüsteemi uuesti installimist süsteemi, mida laialdaselt peetakse kõige tõhusamaks viisiks pahavara likvideerimiseks, ”jättes ülesmäge heitluse puhtaks süsteem.

Naljakas on see, et Nemesise pahavara ökosüsteem sisaldab oma desinstalli funktsiooni. See taastaks algse alglaadimissektori ja eemaldaks teie süsteemist pahavara - kuid seda ainult juhul, kui ründajad peavad omal soovil pahavara eemaldama.

UEFI turvaline alglaadimine

Nemesise alglaadimik on andmete kogumiseks ja rahaliste vahendite äravõtmiseks finantsorganisatsioone suuresti mõjutanud. Nende kasutamine ei üllata Inteli kõrgemat tehnilise turunduse inseneri, Brian Richardson, kes märgib “MBR alglaadimiskomplektid ja juurkomplektid on olnud viiruse rünnakute vektor alates“ Sisesta ketas A: -sse ja jätkamiseks vajuta ENTER ”päevadest. Ta läks selgitage, et kuigi Nemesis on kahtlemata tohutult ohtlik pahavara, ei pruugi see teie kodusüsteemi nii hõlpsalt mõjutada.

Viimastel aastatel loodud Windowsi süsteemid on tõenäoliselt vormindatud GUID-i partitsioonitabeli abil koos selle aluseks oleva püsivaraga põhineb UEFI-l Mis on UEFI ja kuidas see hoiab teid turvalisemana?Kui olete hiljuti arvuti käivitanud, võisite BIOS-i asemel märgata akronüümi "UEFI". Aga mis on UEFI? Loe rohkem . Pahavara BOOTRASH virtuaalse failisüsteemi loomise osa põhineb vanal kettakatkestusel, mida pole olemas UEFI-ga buutimissüsteemides, samas kui UEFI turvalise alglaadimise allkirja kontroll blokeerib alglaadimise ajal alglaadimiskomplekti protsess.

Nii et vähemalt Windows 8 või Windows 10 eelinstalleeritud uuemad süsteemid võivad sellest ohust vähemalt nüüd vabaneda. Kuid see illustreerib suurt probleemi suurte ettevõtete puhul, kes ei suuda oma IT-riistvara värskendada. Need ettevõtted kasutavad endiselt Windows 7 ja paljudes kohtades ikka kasutades Windows XP, paljastavad ennast ja oma kliente a suur finants- ja andmeoht Miks võivad rikkumisi saladuses hoidvad ettevõtted olla hea asiKuna võrgus on nii palju teavet, muretseme kõik võimalike turvarikkumiste pärast. Kuid neid rikkumisi võiks teie kaitsmiseks USA-s saladuses hoida. See kõlab hullumeelselt, mis siis saab? Loe rohkem .

Mürk, abinõu

Juurkomplektid on keerulised operaatorid. Häirimise meistrid, nende eesmärk on juhtida süsteemi võimalikult kaua, kogudes selle aja jooksul võimalikult palju teavet. Viirusetõrje- ja nuhkvaratõrjeettevõtted on võtnud teadmiseks hulga juurkomplekte eemaldamisrakendused on nüüd kasutajatele saadaval Täielik pahavara eemaldamise juhendPahavara on tänapäeval kõikjal ja pahavara oma süsteemist kustutamine on pikk protsess, mis nõuab juhendamist. Kui arvate, et teie arvuti on nakatunud, on see juhend, mida vajate. Loe rohkem :

- Malwarebytes Anti-Rootkit Beta

- Kaspersky Lab TDSSKiller

- Avast aswMBR

- Bitdefender Anti-Rootkit

- GMER - täiustatud rakendus, mis nõuab käsitsi eemaldamist

Isegi kui pakutakse edukat eemaldamist, nõustuvad paljud turbeeksperdid, et see on ainus viis et puhta süsteemi puhul oleks 99% kindel, on draivi täielik vorming - seega veenduge, et säilitaksite oma süsteemi varundatud!

Kas olete kogenud juurkomplekti või isegi alglaadimist? Kuidas te oma süsteemi puhastasite? Andke meile allpool teada!

Gavin on MUO vanemkirjanik. Ta on ka MakeUseOfi krüpteerimisele keskendunud õdede saidi Blocks Decoded toimetaja ja SEO Manager. Tal on kaasaegne kirjutamine bakalaureusekraadiga (Hons) koos digitaalse kunsti praktikatega, mis on laotud Devoni künkadest, samuti enam kui kümneaastane professionaalne kirjutamiskogemus. Ta naudib ohtralt teed.