Reklaam

Kas teil on isiklik ajaveeb? Võib-olla olete osa käimasolevast blogimisbuumist. Kui oskate hästi kirjutada, ilusaid pilte teha ja publiku meelt haarata, on blogimisel palju raha. See sõltub ka sellest, mida te blogite. Olenemata sellest, kas olete vaadanud 10 miljonit kuus või ainult 10, võib teie ajaveeb siiski häkkerite sihtmärgiks olla.

Mõne ajaveebiplatvormi häkkimise suhteline lihtsus muudab need mõnedele hoolimatutele inimestele madala rippuvusega puuviljadeks. Lisaks on populaarseimate ajaveebiplatvormide (nt WordPress) jaoks arvukalt häkkimismeetodeid. Ma näitan teile mõnda kõige tavalisemat, aga ka suhteliselt uut näidendit häkkerite käsiraamatust.

Chrome'i fondi sotsiaaltehnoloogia

Mitmetele veebisaitidele on seatud ohtu häkk, mis muudab teksti visuaalset välimust. Rünnak kasutab muutmiseks JavaScripti Teie uus 2016. aasta turvarisk: JavaScript RansomwareLocky lunavara on muretsenud turvauurijatele, kuid pärast selle lühiajalist kadumist ja platvormideülese JavaScripti lunavara ähvardusena naasmist on asjad muutunud. Mida saate aga teha, et lüüa Locky lunavara? Loe rohkem teksti renderdamine, mille tulemusel kuvatakse saidi sisu asemel segane sümbolite segu. Seejärel palutakse kasutajal probleemi lahendamiseks värskendada Chrome'i keelepaketti.

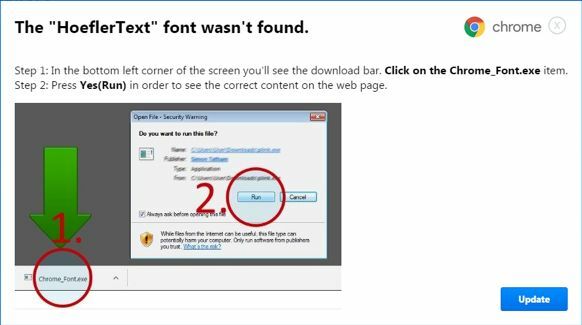

Infektsiooniprotsess on üsna sirgjooneline. Kui potentsiaalne ohver vastab komplektile kriteeriumidele, sealhulgas sihtriigile ja -keelele ning User-Agentile (kinnitatakse kui Windowsis töötav Chrome), sisestatakse lehele JavaScript. Järgmisena ilmub üks kahest võimalikust dialoogiboksist, mis selgitab, et fonti „HoeflerText” ei leitud ”koos ühe valikuga: Uuenda.

Dialoogiboksid on hoolikalt ehitatud peibutised, kuid ma täpsustan seda hetkega.

Värskenduse valimine laadib nakatunud faili automaatselt alla. Muidugi, kui kasutaja faili ei käivita, jääb arvuti nakkusvabaks. Skript loob aga võltsküsimuse, meelitades kasutajat dialoogiboksiga suhtlema. See on klassikaline sotsiaaltehnoloogia nüanss, mis garanteerib paljude kasutajate kaasamise.

Mis on fail peidus?

See ärakasutamine on olnud radaril alates 2016. aasta detsembrist, mil turvauurija oli @Kafeine tehti teadlikuks kahjustatud veebisaidist. Kõnealune veebisait edastas kasutajatele nakatunud koormat. Järgmise põlvkonna küberturbeettevõte ProofPoint jagas üksikasjalikku rebimist ja analüüsi häkist ja võimalikust ärakasutamisest.

Pilk EITestile ja selle äsja lisatud sotsiaaltehnoloogia skeemile "Chrome Font"https://t.co/bWIEoDjyYApic.twitter.com/Tcmd5whMtK

- Kafeine (@kafeine) 17. jaanuar 2017

Nende analüüs kirjeldab ulatuslikku ja dünaamilist ohuökosüsteemi, mis on suunatud mitmele riigile. Kasuliku kaubaga pakutakse teatud tüüpi petturitega pahavara, tuntud kui Fleercivet. Reklaampettustega seotud pahavara kasutatakse kasutajate ümbersuunamiseks veebisaitidele, seejärel klõpsake automaatselt seal kuvatavatel reklaamidel. Pärast installimist hakkab nakatunud süsteem taustal Internetti sirvima.

Miks see on erinev?

Sotsiaaltehnoloogia häkkide sagedus kasvab Kuidas kaitsta ennast nende 8 ühiskonnatehnoloogia rünnaku eestMilliseid sotsiaalse inseneritehnikaid häkker kasutaks ja kuidas kaitsta end nende eest? Vaatame mõnda kõige tavalisemat rünnakumeetodit. Loe rohkem . See häkk on tähelepanuväärne selle konkreetse sihtimisega Chrome'i kasutajatele koos üksikasjalike peibutistega.

Esimene dialoogiboksi meelitamine teatas kasutajale, et fonti „HoeflerText” ei leitud. ” Peibutusele autentsuse lisamiseks lisab lahter oletatava praeguse Chrome'i font-paketi üksikasjad kasti. Muidugi ilmub teie versioon vananenud, julgustades kasutajat vajutama nuppu Värskenda.

Teine dialoogiboksi peibutis sisaldab peaaegu sama teksti, kuid kasutab erinevat vormingut, sealhulgas pilti kasutaja abistamiseks pahatahtliku faili loomisel.

Ohtlikel osalejatel on raskem nakatada kasumlikkuseks vajalike süsteemide arvu. Seetõttu pöörduvad nad turvaahela kõige nõrgema poole: inimeste poole.

Saadaval on ka muid häkke

Veebisaite on miljardeid. 2017. aasta veebruaris, WordPress töötab umbes 27,5 protsenti veebist. Joomla, Drupal, Magento ja Blogger annavad võimule veel 8,9 protsenti. Nendest sisuhaldussüsteemidest töötavate saitide arv teeb neist tohutu sihtmärgi. (Kui ümardada veebisaitide koguarv ühe miljardini, siis 364 miljonit neist on ühe ülaltoodud CMS-i toitel. See on jäme lihtsustamine.)

Samamoodi on kvalifitseerimata ja amatöörveebimeistrite hallatavate saitide arv oskuslike häkkerite jaoks hõlbus sihtmärk. See ütles, et suur arv professionaalsed saidid on võrdselt haavatavad Millised veebisaidid nakatavad teid kõige tõenäolisemalt?Võite arvata, et pornosaidid, Dark-veeb või muud kahjulikud veebisaidid on teie arvuti jaoks kõige tõenäolisemad pahavaraga nakatumise kohad. Kuid sa eksiksid. Loe rohkem .

Miks mu blogi häkkiti?

Kas teie ajaveebi on mingil hetkel häkitud? Sellel on mitu levinud põhjust.

- Turvalisus - Teie arvuti oli rikutud ja kaotasite ründaja sisselogimisandmed. See võis pärineda suvalisest arvust rünnakuvektoritest.

- Kolmanda osapoole taotlus - Kolmanda osapoole lisad, laiendused ja vidinad võivad kergesti muutuda haavatavuseks. Nende suur arv raskendab politsei turvalisust ärakasutamine on tavaliselt kiiresti paigas Miks värskendada oma ajaveebi: WordPressi haavatavused, millest peaksite teadmaMul on Wordpressi kohta palju häid asju öelda. See on rahvusvaheliselt populaarne avatud lähtekoodiga tarkvara, mis võimaldab kõigil luua oma ajaveebi või veebisaiti. See on piisavalt võimas, et olla ... Loe rohkem .

- Server on kompromiteeritud - Ressurssidelt raha säästmiseks majutatakse miljoneid veebisaite jagatud serveritesse. See on võimaldanud ülimadala hinnaga veebimajutuse, kuid loob ka häkkeritele võimaluse kahjustada mitut saiti.

- Andmepüük — Õngitsusmeilid on endiselt üks populaarsemaid Uued andmepüügitehnikad, millest tuleb teada saada: Vishing and LighhingKiilumine ja läbilöömine on ohtlikud uued andmepüügivariandid. Mida peaksite otsima? Kuidas saate teada saabuvat või lämmatavat katset, kui see saabub? Ja kas olete tõenäoliselt sihtmärk? Loe rohkem meetodid pahavara edastamiseks nende jätkuva tõhususe tõttu. A väga populaarne ajaveeb võib saada sihipäraseid õngitsemisega seotud e-kirju Kuidas leida ohtlikke e-posti manuseid: 6 punast lippuE-kirja lugemine peaks olema ohutu, kuid manused võivad olla kahjulikud. Ebaturvaliste e-posti manuste leidmiseks otsige neid punaseid lippe. Loe rohkem , mis on kohandatud saidi omanikule või kaasautoritele.

- Kas värskendasite? - Aegunud CMS või aegunud laiendus, lisand või vidin on suurepärane ründaja sisenemispunkt Uus pahavara tõstab esile teie WordPress-ajaveebi värskendamise ja turvamise olulisustKui kaasas on nii laastav pahavarainfektsioon kui äsja avastatud veebileht SoakSoak.ru, on oluline, et WordPressi ajaveebide omanikud tegutseksid. Kiire. Loe rohkem .

- Veebisaidi turvalisus - Väiksemad ajaveebid saavad tuginevad tõenäoliselt tugevale paroolide genereerimisele 7 parooliviga, mis võib teid tõenäoliselt häkkida2015. aasta halvimad paroolid on avaldatud ja need on üsna murettekitavad. Kuid need näitavad, et nõrkade paroolide tugevdamine on vaid kriitilise tähtsusega - vaid mõne lihtsa näpuga. Loe rohkem ja lihtsalt ole ettevaatlik. Suurematel saitidel peaks võimalike küberturbe rünnakute leevendamiseks olema täiendavad turvaprotokollid.

Kas “ElTest” tuleb minu teele?

Ausalt, kes teab? Chrome'i fondi asendamise häkk on otseselt seotud nakatumisahelaga „ElTest”. Infektsiooniahel on mis on tavaliselt seotud lunavara ja ekspluatatsioonikomplektidega Ransomware ajalugu: kust see alguse sai ja kuhu see lähebRansomware pärineb 2000. aastate keskpaigast ja nagu paljud arvutiturbeohud, pärinesid Venemaalt ja Ida-Euroopast, enne kui arenesid üha tugevamaks ohuks. Kuid mida hoiab lunavara eest tulevik? Loe rohkem , ja on olnud aktiivne alates 2014. aastast. Ahelal puudub selge tee, tuleb vaid leida haavatavad saidid ja paljastada nende kasutajad.

Paljastamine #EITest kampaania https://t.co/ApFiGdRqQApic.twitter.com/RQflK4Rqu8

- Christopher Lowson (@LowsonWebmin) 30. jaanuar 2017

Seda silmas pidades, tasub alati kaaluda oma saidi turvalisust Kaitske ennast iga-aastase turvalisuse ja privaatsuse kontrolligaUue aasta algus on peaaegu kaks kuud, kuid positiivse lahenduse leidmiseks on veel aega. Unustage vähem kofeiini joomist - me räägime meetmete võtmisest veebiturvalisuse ja privaatsuse tagamiseks. Loe rohkem . Viimases osas käsitletud punktidega tegelemine aitab teid teatud viisil kaitsta. Nagu nägime, on inimesed sageli turvaahela kõige nõrgem lüli. Olgu sellepärast, et unustasime oma CMS-i või viirusetõrjet värskendada, või seetõttu meid peteti sotsiaalse inseneri rünnakuga Kuidas märgata ja vältida kümmet kõige salakavalamat häkkimistehnikatHäkkerid muutuvad rämedamaks ning paljud nende tehnikad ja rünnakud jäävad isegi kogenud kasutajatele sageli märkamatuks. Siin on 10 kõige salakavalamat häkkimistehnikat, mida vältida. Loe rohkem , peame oma küberturvalisuse eest vastutust tõsiselt võtma.

Kas olete kogenud ajaveebi või veebisaidi häkkimist? Mis teie veebisaidiga juhtus? Kas teil oli piisavalt turvalisust või oli mujal ohtu seatud? Andke meile oma kogemusest teada allpool!

Gavin on MUO vanemkirjanik. Ta on ka MakeUseOfi krüpteerimisele keskendunud õdede saidi Blocks Decoded toimetaja ja SEO Manager. Tal on kaasaegne kirjutamine BA (Hons) koos digitaalse kunsti praktikatega, mis on lahatud Devoni künkadest, samuti üle kümne aasta pikkune professionaalne kirjutamiskogemus. Ta naudib ohtralt teed.