Reklaam

Ransomware on tõusuteel. Küberkurjategijad on panused ületanud Lisaks arvutile: 5 viisi, kuidas Ransomware teid tulevikus vangistuses viibibRansomware on tõenäoliselt kõige hullem pahavara ja seda kasutavad kurjategijad edasijõudnutele, siin on viis murettekitavat asja, sealhulgas varsti kodud ja nutikad, mida võiks varsti pantvangi võtta autod. Loe rohkem teie andmete lahingus, tutvustades täiustatud pahavara, mis on loodud teie isikuandmete krüptimiseks. Nende lõppeesmärk on raha sinult välja pressida. Kui nende nõudmisi ei täideta, jäävad teie krüptitud failid kättesaamatuks.

Pole saadaval. Kadunud.

Üksikisikute rünnakud pole murrangulised. Samuti ei raba nad pealkirju. Kuid FBI sai 2015. aastal kätte veidi alla 2500 kaebuse mis on otseselt seotud lunavaraga seotud rünnakutega, ohvritele tekitades umbes 24 miljonit dollarit kahju.

Veidi üle kahe nädala tagasi ilmus uus lunavaraprogrammi variant, Petya, tekkis. Kuid niipea, kui julgeolekualased teadlased olid hakanud andma hoiatusi lunavaravara võimalused ja konkreetsed rünnakurežiimid, ärritunud isik purustas petja krüptimine. See tähendab, et tuhanded potentsiaalsed ohvrid saavad oma failid ohutult dekrüpteerida, säästes aega, raha ja pettumuste mägesid.

Miks Petya on erinev

Ransomware nakkused kulgevad tavaliselt lineaarsel teel Mis on alglaadimiskomplekt ja kas Nemesis on tõeline oht?Häkkerid leiavad jätkuvalt võimalusi teie süsteemi häirimiseks, näiteks alglaadimiskomplekt. Vaatame, mis on alglaadimiskomplekt, kuidas Nemesise variant töötab, ja kaalume, mida saate teha, et jääda selgeks. Loe rohkem . Kui süsteem on ohustatud, lunavara skannib kogu arvutit Ärge sattuge petturite viga: juhend Ransomware ja muude ohtude kohta Loe rohkem ja alustab krüptimisprotsessi. Sõltuvalt lunavara versioonist Vältige nende kolme Ransomware pettuse ohvriks langemistPraegu on ringluses mitu silmapaistvat lunavaraprogrammi pettust; vaatame üle kolm kõige laastavamat, nii et saate neid ära tunda. Loe rohkem , võidakse krüptitud olla ka võrguasukohad. Kui krüptimisprotsess on lõpule jõudnud, edastab lunavara tarkvara kasutajale teate nende võimaluste kohta: maksta ära või kaotada Ära maksa - kuidas võita Ransomware!Kujutage vaid ette, kui keegi ilmuks teie uksele ja ütleks: "Kuule, teie majas on hiired, kellest te ei teadnud. Andke meile 100 dollarit ja me vabaneme neist. "See on Ransomware ... Loe rohkem .

Viimastes versioonides lunavaraprogrammide korral on isiklikke kasutajafaile eiratud, valides selle asemel krüptimise C-draivi põhifailide tabeli (MFT), muutes arvuti tegelikult kasutuks.

Põhitoimikute tabel

Petya on suures osas levitatud pahatahtlik e-posti kampaania.

„Ohvrid saavad ettevõttest positsiooni otsivalt„ taotlejalt “meilisõnumi, mis on välja töötatud nii, et see näeks välja ja loetaks nagu ettevõtlusega seotud väljaanne. See annaks kasutajatele hüperlingi Dropboxi salvestuskohta, mis väidetavalt võimaldaks kasutajal alla laadida taotleja elulookirjelduse (CV). ”

Pärast installimist alustab Petya Master Boot Record (MBR) asendamist. MBR on teave, mis on salvestatud kõvaketta esimesse sektorisse ja sisaldab koodi, mis otsib aktiivse primaarse partitsiooni. Ülekirjutamisprotsess takistab Windowsi tavapärast laadimist, samuti takistab juurdepääsu turvarežiimile.

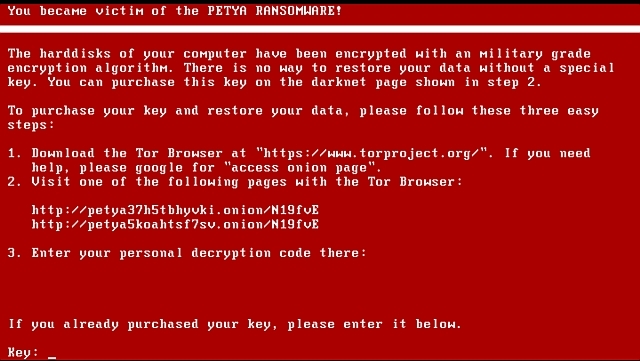

Kui Petya on MBR-i üle kirjutanud, krüpteerib see MFT - NTFS-i partitsioonidest leitud faili, mis sisaldab kriitilist teavet kõigi draivi muude failide kohta. Seejärel sunnib Petya süsteemi taaskäivitama. Taaskäivitamisel kohtub kasutaja võltsitud CHKDSK-skannimisega. Ehkki skannimine näib tagavat helitugevuse terviklikkuse, on olukord vastupidine. Kui CHKDSK on lõpule viidud ja Windows üritab laadida, kuvatakse muudetud MBR-is ASCII kolju ultimaatumiga, et maksta lunaraha, tavaliselt Bitcoinis.

Taastumishind on umbes 385 dollarit, kuigi see võib muutuda sõltuvalt Bitcoini vahetuskursist. Kui kasutaja otsustab hoiatust ignoreerida, kahekordistub Bitcoini lunaraha. Kui kasutaja jätkab väljapressimiskatsele vastupanu, kustutab Petya lunavara autor krüpteerimisvõtme.

Hack-Petya missioon

Seal, kus lunavaraprogrammide disainerid on krüptimise valimisel tavaliselt äärmiselt ettevaatlikud, "libises Petya autor" üles. Tundmatu programmeerija mõtlesin välja, kuidas Petya krüptimist murda pärast "Lihavõttepüha visiit minu äia juurde viis mind [teda] sellesse jama."

Pragu on võimeline paljastama krüptitud võtme, mis on vajalik krüptitud peamise alglaadimiskirje avamiseks, vabastades suletud süsteemi failid. Failide kontrolli taastamiseks peavad kasutajad kõigepealt eemaldama nakatunud kõvaketta arvutist ja ühendama selle teise töötava arvutiga. Seejärel saavad nad tööriista sisestamiseks välja arvukalt andmestringi.

Andmete kaevandamine on keeruline, see nõuab spetsiaalseid tööriistu ja teadmisi. Õnneks Emsisofti töötaja Fabian Wosar lõi selle probleemi leevendamiseks spetsiaalse tööriista, muutes „tegeliku dekrüptimise kasutajasõbralikumaks”. Võite leida Petya Sector Extractor siin. Laadige see alla ja salvestage selle parandamiseks kasutatava arvuti töölauale.

Kas "ajakirjanikud" võiksid hakata kodutöid tegema? Ma ei vastuta selle eest, et Petya oleks dekrüpteeritav. Krediit @leo_and_stone.

- Fabian Wosar (@fwosar) 15. aprill 2016

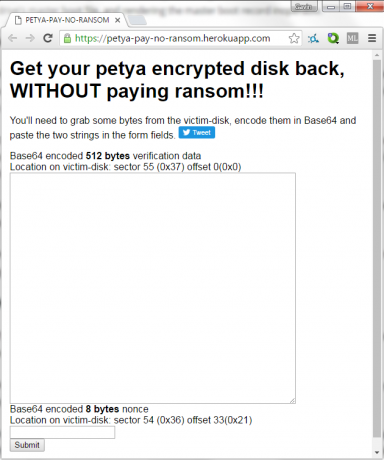

Wosari tööriist eraldab Petya jaoks vajaliku 512-baiti pragu, “Alustades sektorist 55 (0x37h), nihkega 0 ja 8 baidiga nonce sektorist 54 (0x36) nihe: 33 (0x21). ” Kui andmed on kaevandatud, teisendab tööriist need vajalikuks Base64-ks kodeerimine. Seejärel saab selle sisestada petya-no-pay-lunaraha veebisait.

Esitasin vaid väikese ~ 50 rea tööriista, mis muudab tegeliku dekrüptimise kasutajasõbralikumaks.

- Fabian Wosar (@fwosar) 15. aprill 2016

Kui olete dekrüptimisparooli genereerinud, kirjutage see üles. Nüüd peate kõvaketta välja vahetama ja nakatunud süsteemi taaskäivitama. Kui ilmub Petya lukustuskuva, saate sisestada dekrüpteerimisvõtme.

Üksikasjalik juhend andmestringide ekstraheerimise, teisendatud andmete veebisaidile sisestamise ja dekrüptimisparooli genereerimise kohta leiate siit.

Dešifreerimine kõigile?

Leokivide krüpteerimispragu ja Fabian Wosari Petya Sector Extractori kombinatsioon muudavad lugemise rõõmsaks. Kõigil, kel on tehnilisi teadmisi oma krüptitud failidele lahenduse otsimiseks, võib olla võimalus oma andmete taastamiseks.

Nüüd on lahendust lihtsustatud, need kasutajad, kellel puuduvad tehnilised teadmised, võiksid oma lahendused hõlpsasti kasutusele võtta nakatunud süsteemi kaudu kohalikku remonditöökotta ja informeerige tehnikuid, mida on vaja teha või vähemalt seda, mida nad usuvad vajab tegemist.

Isegi kui tee kinnistamiseni see konkreetne lunavara versioon on muutunud palju lihtsamaks, lunavara on endiselt massiline, pidevalt arenev probleem, millega igaüks meist silmitsi seisab Ransomware hoiab kasvavat - kuidas saate end kaitsta? Loe rohkem . Ja vaatamata sellele, et seda rada on kergem leida ja hõlpsamini jälgida, teavad lunavaraprogrammi autorid, et seda on suur enamus kasutajad, kellel pole lihtsalt lootust faile dekrüpteerida - ainus võimalus nende taastamiseks külma, raske ja jälgimatu kaudu Bitcoin.

Vaatamata nende esialgsele kodeerimisele faux pas, Olen kindel, et Petya lunavara autorid ei istu ja tunnevad end kahetsusväärsena. Nüüd, kui see pragunemine ja dekrüptimismeetod on haaranud, töötavad nad tõenäoliselt lahenduse keelamiseks oma koodi värskendamisel, sulgedes taas andmete taastamise ukse.

Kas olete olnud lunavara ohver? Kas teil õnnestus oma failid taastada või maksite lunaraha? Andke meile allpool teada!

Gavin on MUO vanemkirjanik. Ta on ka MakeUseOfi krüpteerimisele keskendunud õdede saidi Blocks Decoded toimetaja ja SEO Manager. Tal on kaasaegne kirjutamine BA (Hons) koos digitaalse kunsti praktikatega, mis on lahatud Devoni künkadest, samuti üle kümne aasta pikkune professionaalne kirjutamiskogemus. Ta naudib ohtralt teed.