Reklaam

Kui mai lõpus hakkasid laialt levinud Locky lunavara värsked eksemplarid kuivama 2016 olid turbeuurijad kindlad, et me polnud faile krüpteerivast pahavarast viimast näinud variant.

Vaata ja vaata, neil oli õigus.

Alates 19. juunistth turbeeksperdid on täheldanud miljoneid pahatahtlikke e-kirju koos manusega, mis sisaldavad Locky lunavara uut varianti. näib, et evolutsioon on pahavara märkimisväärselt ohtlikumaks muutnud Lisaks arvutile: 5 viisi, kuidas Ransomware teid tulevikus vangistuses viibibRansomware on tõenäoliselt kõige hullem pahavara ja seda kasutavad kurjategijad edasijõudnutele, siin on viis murettekitavat asja, sealhulgas varsti kodud ja nutikad, mida võiks varsti pantvangi võtta autod. Loe rohkem , ja nendega on kaasas muudetud levitamistaktika, mis levitab nakkust varasemast kaugemale.

See pole ainult Locky lunavara muretsev turvateadlane. Locky kohta on juba teisigi variante olnud ja näib, et jaotusvõrgud suurendavad kogu maailmas tootmist, ilma konkreetseid sihte silmas pidamata.

JavaScript Ransomware

2016 on nähtud väike muutus pahavara levitamises Ärge sattuge petturite viga: juhend Ransomware ja muude ohtude kohta Loe rohkem . Interneti-kasutajad võivad alles hakata mõistma äärmuslikku ähvardavat lunavaraprogrammi, kuid see on juba hakanud arenema, et jääda radari alla nii kauaks kui võimalik.

Ja kuigi tuntud JavaScripti raamistikke kasutav pahavara pole haruldane, olid turvaspetsialistid 2016. aasta esimeses kvartalis pahavara hulgimüügist hämmingus. viib Eldon Sprickerhoff osariiki:

„Pahavara areng näib olevat sama kiire ja kurnav kui mis tahes džunglikeskkond, kus ellujäämine ja levik käivad käsikäes. Autorid on sageli valinud erinevate pahavara tüvede funktsioonid uue põlvkonna koodide jaoks - regulaarselt proovides iga põlvkonna tõhusust ja kasumlikkust. "

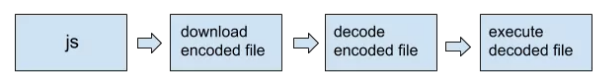

JavaScripti kodeeritud lunavara tarkvara tulek on kasutajatele uus väljakutse, mida üritatakse vältida. Kui varem laadisite kogemata alla pahatahtliku faili või saadeti teile pahatahtlik fail, skannib Windows faililaiendi ja otsustab, kas see konkreetset tüüpi fail kujutab teie süsteemile ohtu või mitte.

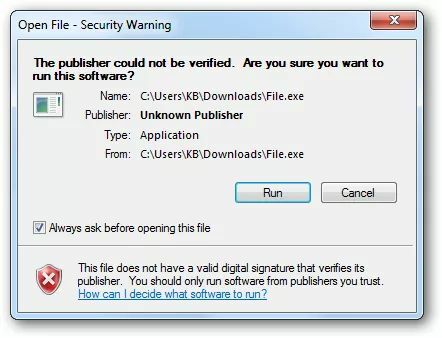

Näiteks kui proovite käivitada tundmatut.exe faili korral ilmub järgmine hoiatus:

JavaScripti puhul sellist vaikimisi hoiatust pole - .js faililaiend - failid, mis on viinud selleni, et tohutu hulk kasutajaid klõpsavad mõtlemata, seejärel hoitakse neid lunaraha eest.

Botid ja rämpspost

Valdav osa lunavaradest saadetakse pahatahtlike e-kirjade kaudu, mida omakorda saadetakse tohututes kogustes nakatunud arvutite massiliste võrkude kaudu, mida tavaliselt nimetatakse botnetiks.

Locky lunavara suur tõus on seotud otse Necruse robotivõrguga, mille keskmine arv oli 50,000 IP-aadressid on nakatunud iga 24 tunni järel mitme kuu jooksul. Vaatluse ajal (autor Anubis Networks) püsis nakatumise määr ühtlane kuni 28. märtsinith kui oli tohutu tõus, ulatus 650,000 infektsioonid 24-tunnise perioodi jooksul. Seejärel pöörduge tagasi tavapärase äritegevuse juurde, ehkki aeglaselt langeva nakatumise määraga.

1. juunilst, Necrus läks vaikseks. Spekulatsioonid selle kohta, miks robotivõrk vaikseks läks, on õhuke, ehkki palju keskpunkti ümber umbes 50 Venemaa häkkerite arreteerimine. Siiski jätkas robotivõrk tegevust kuu hiljem (umbes 19th Juuni), saates uue Locky variandi miljonitele potentsiaalsetele ohvritele. Ülaltoodud pildil näete Necruse robotivõrgu praegust levikut - pange tähele, kuidas see väldib Venemaad?

Rämpspostiaadressid sisaldavad alati manust, pidades seda oluliseks dokumendiks või arhiiviks, mis saadetakse usaldusväärselt (kuid võltsitud) kontolt. Kui dokument on alla laaditud ja sellele juurde pääsetud, käivitab see automaatselt nakatunud makro või muu pahatahtliku skripti ja krüpteerimisprotsess algab.

Kas Locky, Dridex, CryptoLocker või üks lugematutest lunavara variantidest Viirused, nuhkvara, pahavara jne Selgitatud: veebiohtude mõistmineKui hakkate mõtlema kõikidele asjadele, mis võivad Interneti sirvimisel valesti minna, hakkab veeb tunduma üsna jube koht. Loe rohkem , rämpsposti e-posti aadress on endiselt lunavara parim edastusvõrk, mis illustreerib selgelt, kui edukas see edastusviis on.

Ilmuvad uued väljakutsed: Bart ja RAA

JavaScripti pahavara pole ainus oht Ransomware hoiab kasvavat - kuidas saate end kaitsta? Loe rohkem kasutajatega tuleb lähikuudel silmitsi seista - ehkki mul on veel üks JavaScripti tööriist, millest teile rääkida!

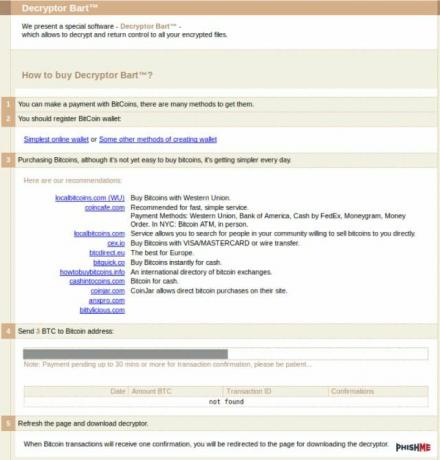

Esiteks üles Bart nakkus kasutab mõnda üsna standardset lunavara tehnikat, kasutades Lockile sarnast makseliidest ja sihtides krüpteerimiseks failide laiendite peavoolu loendit. Siiski on paar peamist operatiivset erinevust. Ehkki enamik lunavara vajab krüptimise rohelise tule jaoks kodu valimist käsu- ja juhtserverisse, pole Bartil sellist mehhanismi.

Selle asemel Brendan Griffin ja Ronish Tokazowski Phishmest usun, et Bart tugineb a Selge ohvri identifikaator, mis näitab ohutegurile, millist dekrüpteerimisvõtit tuleks kasutada dekrüptimisrakenduse loomisel, mis väidetavalt on kättesaadav ohvritele, kes maksavad lunaraha ”, mis tähendab, et isegi juhul, kui nakatunud on kiiresti Internetist lahti ühendatud (enne traditsioonilise käsu- ja juhtimisfunktsiooni saamist), krüpteerib lunavara endiselt faile.

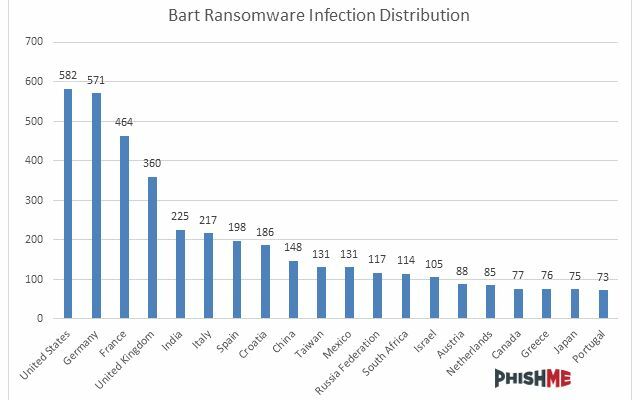

Barti kõrvale panevad veel kaks asja: selle dekrüpteerimise küsiv hind ja konkreetne sihtmärkide valik. Praegu on see 3BTC (bitcoin), mis kirjutamise ajal võrdub veidi alla 2000 dollari! Sihtmärkide valiku osas on tegelikult rohkem see, kes Bart ei ole sihtmärk. Kui Bart määrab installitud vene, ukraina või valgevene kasutajakeele, siis seda ei installita.

Teiseks, meil on RAA, on JavaScriptis välja töötatud veel üks lunavaravara variant. RAA teeb huvitavaks tavaliste JavaScripti teekide kasutamine. RAA levitatakse pahatahtliku e-posti võrgu kaudu, nagu näeme enamiku lunavarade puhul, ja see on tavaliselt maskeeritud Wordi dokumendiks. Kui fail käivitatakse, genereerib see võltsitud Wordi dokumendi, mis näib olevat täielikult rikutud. Selle asemel skannib RAA saadaolevaid draive lugemis- ja kirjutamisõiguse kontrollimiseks ning õnnestumise korral Crypto-JS-i teegi jaoks, et alustada kasutaja failide krüptimist.

Vigastuste solvamise lisamiseks komplekteerib RAA ka tuntud paroolide varastamise programmi Pony, et olla kindel, et olete tõesti kruvitud.

JavaScripti pahavara juhtimine

Õnneks võime vaatamata JavaScripti põhise pahavara ilmsele ohule võimaliku ohu leevendada nii oma e-posti kontode kui ka Office'i komplektide põhiliste turvakontrollide abil. Kasutan Microsoft Office'i, nii et need näpunäited keskenduvad neile programmidele, kuid peaksite kohaldama samu turbepõhimõtteid ka kõigi teie kasutatavate rakenduste suhtes.

Keela makrod

Esiteks saate makrode automaatse käivitamise keelata. Makro võib sisaldada koodi, mis on loodud pahavara automaatseks allalaadimiseks ja käivitamiseks, ilma et te ise sellest aru saaksite. Ma näitan teile, kuidas seda teha Microsoft Word 2016-s, kuid protsess on kõigi teiste Office'i programmide puhul suhteliselt sarnane Kuidas kaitsta ennast Microsoft Wordi pahavara eestKas teadsite, et teie arvutit võivad nakatada pahatahtlikud Microsoft Office'i dokumendid või et teid võidakse lasta oma arvuti nakatamiseks vajalike sätete lubamiseks? Loe rohkem .

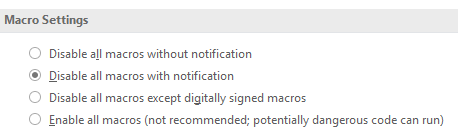

Suunake Fail> Valikud> Usalduskeskus> Usalduskeskuse sätted. All Makro seaded teil on neli võimalust. Ma valin Keela kõik makro koos teatisega, nii et saan selle käivitada, kui olen kindel allikas. Kuid, Microsoft soovitab validaKeela kõik makrod, välja arvatud digitaalselt allkirjastatud makrod, otseses seoses Locky lunavara levimisega.

Kuva laiendid, kasutage erinevat programmi

See pole küll täiesti lollikindel, kuid kahe muudatuse kombinatsioon päästab teid võib-olla topeltklõpsamast valel failil.

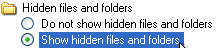

Esiteks peate Windowsi piires lubama faililaiendid, mis on vaikimisi peidetud.

Windows 10 korral avage Exploreri aken ja minge ikooni Vaade sakk. Kontrollima Failinimelaiendid.

Windows 7, 8 või 8.1 puhul minge saidile Juhtpaneel> Ilme ja isikupärastamine> Kausta suvandid. All Vaade vahekaardil kerige allapoole Täpsemad seaded kuni märkad Peida teadaolevate failitüüpide laiendid.

Kui laadite kogemata alla millegi teisena varjatud pahatahtliku faili, peaksite enne täitmist faililaiendi tuvastama.

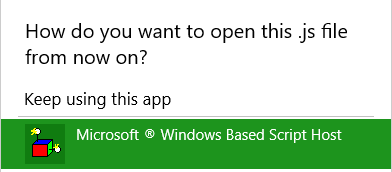

Selle teine osa hõlmab JavaScripti failide avamiseks kasutatava vaikeprogrammi muutmist. Kui brauseris JavaScriptiga suhelda, on näha mitmeid tõkkeid ja raamistikke, mis püüavad peatada kõik pahatahtlikud sündmused teie süsteemi laastamast. Kui olete väljaspool brauseri pühadust ja Windowsi kesta, võib selle faili käivitamisel juhtuda halbu asju.

Pea a .js faili. Kui te ei tea, kus või kuidas, sisestage * .js Windows Exploreri otsinguribale. Teie aken peaks asuma järgmiste failidega:

Paremklõpsake faili ja valige Omadused. Praegu avaneb meie JavaScripti fail Microsoft Windows Based Script Host abil. Kerige alla, kuni leiate Märkmik ja vajutage Okei.

Topeltkontroll

Microsoft Outlook ei luba teil teatud tüüpi faile vastu võtta. See hõlmab nii .exe-i kui ka .js-i ning see peatab teie tahtmatu arvutisse pahavara tutvustamise. Kuid see ei tähenda, et nad ei saaks ega libiseks mõlemast muust viisist läbi. Lunavara ümberpakendamiseks on kolm äärmiselt lihtsat viisi:

- Failide pakkimise kasutamine: pahatahtliku koodi saab arhiivida ja see saadetakse muu faililaiendiga, mis ei käivita Outlooki integreeritud manuse blokeerimist.

- Nimetage fail ümber: kohtame sageli pahatahtlikku koodi, mis on varjatud teiseks failitüübiks. Kuna suurem osa maailmast kasutab mõnda kontorikomplekti, on dokumendivormingud äärmiselt populaarsed.

- Jagatud serveri kasutamine: see suvand on pisut vähem tõenäoline, kuid pahatahtlikke e-kirju saab nende privaatsest FTP-st või turvalisest SharePointi serverist saata. Kuna server oleks Outlooki lubatud loendisse kantud, ei saaks manust manustada kui pahatahtlikku.

Siit leiate täieliku nimekirja millest laiendid Outlook vaikimisi blokeerib.

Pidev valvsus

Ma ei valeta. Veebis olles on pahavara olemas kõikjal, kuid te ei pea survele järele andma. Kaaluge külastatavaid saite, kontosid, kuhu registreerute, ja saadud e-kirju. Ja isegi kui me teame, on viirusetõrjetarkvaral raske sammu pidada pimestava pahavaraga Kirjeldatud variandid, viirusetõrjekomplekti allalaadimine ja värskendamine peaks tingimata moodustama osa teie süsteemist riigikaitse.

Kas teid on tabanud lunavara? Kas sa said oma failid tagasi? Milline lunavara see oli? Andke meile teada, mis teiega juhtus!

Pildikrediidid: Nekrusbotivõrkude nakatumise kaart malwaretech.com kaudu, Barti dekrüpteerimisliides ja praegused nakkused riikide kaupa, saidi phishme.com kaudu

Gavin on MUO vanemkirjanik. Ta on ka MakeUseOfi krüpteerimisele keskendunud õdede saidi Blocks Decoded toimetaja ja SEO Manager. Tal on kaasaegne kirjutamine bakalaureusekraadiga (Hons) koos digitaalse kunsti praktikatega, mis on laotud Devoni künkadest, samuti enam kui kümneaastane professionaalne kirjutamiskogemus. Ta naudib ohtralt teed.