Reklaam

Tor on üks võimsamaid tööriistu oma privaatsuse kaitsmiseks Internetis. Kuid nagu viimastel aastatel näha, on Tori jõud piiratud. Täna vaatame, kuidas Tor töötab, mida ta teeb ja mida mitte ning kuidas selle kasutamise ajal turvalisena püsida.

Loe edasi, kuidas kaitsta end petturitest või Tori halbadest väljumissõlmedest.

Tor lühidalt: Mis on Tor?

Tor töötab nii: kui saadate sõnumi Tori kaudu, saadetakse see juhuslikult kogu Tori võrgus. Ta kasutab seda, kasutades sibula suunamiseks tuntud tehnoloogiat. Sibula marsruutimine sarnaneb ümbrikute seeriasse suletud kirja saatmisega, igaüks tabalukuga.

Iga võrgusõlm dekrüpteerib teate, avades järgmise sihtkoha lugemiseks äärepoolseima ümbriku, seejärel saadab suletud (krüpteeritud) sisemised ümbrikud järgmisele aadressile.

Selle tulemusel ei näe ükski Tori võrgusõlm ahelas rohkem kui ühte lüli ja sõnumi tee on äärmiselt keeruline jälgida.

Lõpuks peab see teade siiski kuskilt lõppema. Kui tegemist on Tor-varjatud teenusega, jäävad teie andmed Tor-võrgu võrku. Tor-varjatud teenus on server, millel on otsene ühendus Tor-võrguga ja ilma tavalise Interneti-ühenduseta (mõnikord nimetatakse seda ka clearnetiks).

Kuid kui kasutate Torn-brauserit ja Tori võrku puhverserverina, muutub see pisut keerukamaks. Teie liiklus peab läbima väljumissõlme. Väljumissõlm on Tor-tüüpi eritüüp, mis suunab teie Interneti-liikluse tagasi võrguteenusesse.

Kuigi enamus Tori väljumissõlmedest on korras, on mõnel neist probleem. Teie Interneti-liiklus on haavatav väljumissõlmest nuhkimise järele. Kuid on oluline märkida, et see pole kaugeltki kõigist neist. Kui halb probleem on? Kas saate vältida pahatahtlikke väljumissõlmi?

Kuidas tabada Bad Tori väljumissõlmi

Rootsi turbeuurija, kasutades nime “Chloe”, töötas välja tehnika, mis: trikkides korrumpeerunud Tori väljumissõlmed end paljastama [Interneti-arhiivi link; algne ajaveeb pole enam aktiivne]. Seda tehnikat tuntakse kui mesinädalat ja see toimib järgmiselt.

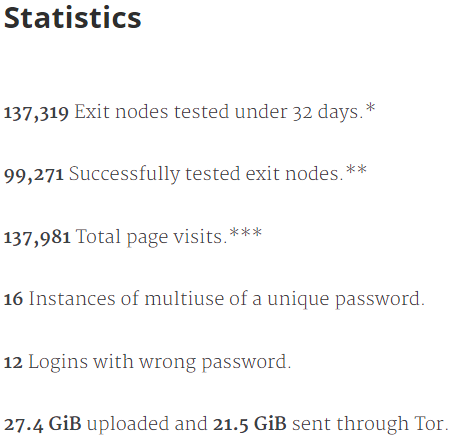

Esiteks lõi Chloe mesinädalatena veebisaidi, kasutades õigustatud ilmega domeeninime ja veebidisaini. Spetsiaalse testi jaoks lõi Chloe domeeni, mis sarnanes Bitcoini kaupmehega. Seejärel laadis Chloe alla kõigi sel ajal aktiivsete Torist väljumise sõlmede loendi, logis sisse Torisse ja kasutas iga tori väljumissõlme omakorda saidile sisselogimiseks.

Tulemuste puhtuse hoidmiseks kasutas ta iga asjaomase väljumissõlme jaoks ainulaadset kontot (uuringu ajal umbes 1400).

Seejärel istus Chloe tagasi ja ootas kuu aega. Kõik väljumissõlmed, mis üritasid sisselogimise mandaate varastada Torist väljuvas liikluses, näevad unikaalseid sisselogimisandmeid, varastavad kasutajanime ja parooli ning proovivad seda kasutada. Meepoti Bitcoini kaupmehe sait paneks kirja sisselogimiskatsed ja teeks märkuse.

Kuna iga kasutajanime ja parooli kombinatsioon oli iga väljumissõlme jaoks ainulaadne, paljastas Chloe kiiresti mitu pahatahtlikku Tori väljumissõlme.

1400 sõlmest 16 üritasid varastada sisselogimisandmeid. See ei tundu palju, aga isegi ühte on liiga palju.

Kas Tori väljumissõlmed on ohtlikud?

Chloe Tor-i väljumissõlme mesinädalate katse oli valgustav. See näitas, et pahatahtlikud Tori väljumissõlmed kasutavad võimalust kasutada mis tahes andmeid, mida nad saavad.

Sel juhul korjas mesinädalate uurimine vaid Tori väljapääsu sõlme, mille operaatoritel on huvi kiiresti mõni Bitcoin kiiresti ära varastada. Peate arvestama, et tõenäoliselt ei ilmuks ambitsioonikam kurjategija nii lihtsas meepotis.

Kuid tegemist on võimaliku Tor-i pahatahtliku väljumissõlme kahjustuste murettekitava näitamisega.

2007. aastal viis turbeuurija Dan Egerstad eksperimendina viis ohustatud Tori väljumissõlme. Egerstad leidis kiiresti tuhandete serverite sisselogimisandmeid kogu maailmas - sealhulgas Austraalia, India, Iraani, Jaapani ja Venemaa saatkondadele kuuluvad serverid. Arusaadavalt on nendega kaasas tohutult äärmiselt tundlikku teavet.

Egerstadi hinnangul oli 95% tema Tori väljumissõlmede kaudu liikuvast liiklusest krüptimata, kasutades standardset HTTP-protokolli, mis andis talle täieliku juurdepääsu sisule.

Pärast oma uurimistöö Internetis postitamist tabas Rootsi politsei Egerstadi ja võttis vahi alla. Ta väitis, et üks politseinikest ütles talle, et vahistamine oli tingitud leket ümbritsevast rahvusvahelisest survest.

5 viisi pahatahtlike Torist väljumissõlmede vältimiseks

Võõrvõimud, kelle teave oli rikutud, tegid põhivea; nad said valesti aru, kuidas Tor töötab ja milleks see on mõeldud. Eeldatakse, et Tor on otsast lõpuni krüptimisriist. Ei ole. Tor teeb anonüümseks teie sirvimise ja sõnumi päritolu, kuid mitte sisu.

Kui kasutate tavalise Interneti sirvimiseks Tor-i, võib väljumissõlm teie sirvimisseanssi nuusutada. See annab hoolimatutele inimestele võimsa stiimuli rajada väljumissõlmed ainult spionaaži, varguse või väljapressimise jaoks.

Hea uudis on see, et on olemas mõned lihtsad nipid, mida saate Tori kasutamise ajal oma privaatsuse ja turvalisuse kaitsmiseks kasutada.

1. Jääge Darkweb'ile

Lihtsaim viis halbadest väljumissõlmedest eemal hoidmiseks on nende mitte kasutamine. Kui jääte kinni Tor'i peidetud teenuste kasutamisest, saate kogu oma suhtluse krüptituna hoida, ilma et peaksite kunagi võrguteenusest väljuma. See töötab võimaluse korral hästi. Kuid see pole alati praktiline.

Kuna Tor-võrk (mida mõnikord nimetatakse ka tummveebiks) on tuhandeid kordi väiksem kui tavaline Internet, ei leia te alati seda, mida otsite. Lisaks, kui soovite kasutada mõnda sotsiaalmeedia saiti (riba Facebook, mis juhib Tor sibula saiti Kuidas sirvida Facebooki üle Tor-i 5 sammusKas soovite Facebooki kasutamisel jääda turvaliseks? Suhtlusvõrgustik on algatanud .onion-aadressi! Siit saate teada, kuidas kasutada Facebooki Toris. Loe rohkem ), kasutate väljumissõlme.

2. Kasutage HTTPS-i

Veel üks viis Tori turvalisemaks muutmiseks on otsast lõpuni krüptimine. Rohkem saite kui kunagi varem kasutab HTTPS-i oma suhtluse tagamiseks Google muudab HTTPS-i Chrome vaikimisiKuna enam kui pooled kõigist veebisaitidest on nüüd krüptitud, on aeg mõelda HTTPS-ile pigem vaikimisi kui erandina. See on vähemalt Google'i väitel. Loe rohkem , mitte vana ebaturvaline HTTP-standard. HTTPS on Toris vaikeseade seda toetavate saitide jaoks. Pange tähele, et .onion-saidid ei kasuta HTTPS-i standardina, kuna Tor-võrgu sisene kommunikatsioon, kasutades Tor-varjatud teenuseid, on oma olemuselt krüpteeritud.

Kuid kui lubate HTTPS-i, säilitate oma privaatsuse, kui teie liiklus väljub Tori võrgust väljumissõlme kaudu. Vaadake elektroonilise piiri fondi võimalusi Tor ja HTTPS interaktiivne juhend lisateavet selle kohta, kuidas HTTPS teie Interneti-liiklust kaitseb.

Igal juhul, kui ühendate Tor-brauseri abil tavalise veebisaidiga, veenduge, et HTTPS-nupp oleks enne tundliku teabe edastamist roheline.

3. Kasutage anonüümseid teenuseid

Kolmas viis, kuidas oma Tori ohutust parandada, on veebisaitide ja teenuste kasutamine, mis ei anna teie tegevusest aru. Seda on lihtsam öelda kui tänapäeval teha, kuid paar väikest muudatust võivad märkimisväärset mõju avaldada.

Näiteks vähendab Google'i otsingult DuckDuckGo-le üleminek teie jälgitavat andmete jalajälge. Üleminek krüptitud sõnumsideteenustele nagu Ricochet (mida saate marsruudida üle Tor-võrgu) parandab ka teie anonüümsust.

4. Vältige isikliku teabe kasutamist

Lisaks anonüümsuse suurendamiseks tööriistade kasutamisele peaksite hoiduma ka Tor-i puudutavate isiklike andmete saatmisest või kasutamisest. Tori kasutamine teadusuuringute jaoks on hea. Kuid kui kasutate foorumeid või suhtlete teiste Tori peidetud teenustega, ärge kasutage isikut tuvastavat teavet.

5. Vältige sisselogimist, tellimusi ja makseid

Sa peaksid vältima saite ja teenuseid, mis nõuavad sisselogimist. Pean siin silmas seda, et sisselogimismandaadi saatmine pahatahtliku Tori väljumissõlme kaudu võib põhjustada ränki tagajärgi. Chloe mesinädalad on selle suurepärane näide.

Lisaks, kui logite teenusesse sisse Tor'i abil, võite hakata kasutama tuvastatavat kontoteavet. Näiteks kui logite Toriga sisse tavalisele Redditi kontole, peate kaaluma, kas teil on tuvastatud teavet, mis on sellega juba seotud.

Sarnaselt suurendab sibula Facebook sait turvalisust ja privaatsust, kuid sisselogimisel ja postitamisel tavalise sisuga kontot, pole see varjatud ja igaüks saab seda tabada (ehkki nad ei näeks asukohta, mille te selle saatsite pärit).

Tor pole maagia. Kontole sisselogimisel jätab see jälje.

6. Kasutage VPN-i

Lõpuks kasutage VPN-i. Virtuaalne privaatvõrk (VPN) kaitseb teid pahatahtlike väljumissõlmede eest, jätkates andmete krüptimist, kui nad Torist võrku lahkuvad. Kui teie andmed jäävad krüptituks, pole pahatahtlikul väljumissõlmel võimalust neid pealt kuulata ja proovida välja selgitada, kes te olete.

Kaks MakeUseOfi lemmik VPN-i pakkujaid on ExpressVPN (MakeUseOfi lugejad saavad 49% soodsamalt) ja CyberGhost (meie lugejad saavad säästa 80% kolmeaastase registreerumisega). Mõlemal on pikk lugupeetud ajalugu teie andmete privaatse hoidmise kohta, kui see on oluline.

Tori kasutamise ajal püsimine ohutu

Tor, ja laiemalt öeldes, ei tohi darkweb olla ohtlik. Kui järgite selles artiklis toodud ohutusnõuandeid, vähenevad teie kokkupuute võimalused järsult. Peamine asi, mida meeles pidada, on aeglane liikumine!

Kas soovite rohkem teada saada Torist ja tumedast veebist? Registreeruge tasuta MakeUseOfi e-posti kursusele uurides, kuidas saate varjatud internetti uurida - see hoiab teid varjatud Interneti-maailmast mööda minnes turvalisena. Muidu vaadake minu mitteametlik kasutusjuhend Torile, kus on rohkem ohutusnõuandeid ja -nõuandeid Tõesti privaatne sirvimine: mitteametlik kasutusjuhend TorileTor pakub tõeliselt anonüümset ja jälgitamatut sirvimist ja sõnumite vahetamist ning juurdepääsu nn sügavale veebile. Ükski planeedi organisatsioon ei saa Torit ilmselt rikkuda. Loe rohkem .

Gavin on MUO vanemkirjanik. Ta on ka MakeUseOfi krüpteerimisele keskendunud õdede saidi Blocks Decoded toimetaja ja SEO Manager. Tal on BA (Hons) kaasaegne kirjutamine koos digitaalse kunsti praktikatega, mis on rüüstatud Devoni künkadest, samuti üle kümne aasta pikkune professionaalne kirjutamiskogemus. Ta naudib ohtralt teed.