Reklaam

Kogu maailmas asuvad robotivõrgud on pööranud oma tähelepanu rämpsposti väljasaatmisest kuni WordPressi installide süstemaatilise häkkimiseni; see on tulus äri, arvestades, et WordPress haldab 40% kõigist ajaveebidest. Eriti arvestades, et isegi kui me selle ohvriks langesime, on aeg teha põhjalik postitus selle kohta, kuidas kaitsta teie ise hostitavat WordPressi installimist.

Kogu maailmas asuvad robotivõrgud on pööranud oma tähelepanu rämpsposti väljasaatmisest kuni WordPressi installide süstemaatilise häkkimiseni; see on tulus äri, arvestades, et WordPress haldab 40% kõigist ajaveebidest. Eriti arvestades, et isegi kui me selle ohvriks langesime, on aeg teha põhjalik postitus selle kohta, kuidas kaitsta teie ise hostitavat WordPressi installimist.

Märkus: see nõuanne kehtib ainult: ise hostitud WordPressi installid. Kui kasutate WordPress.com, ei pea te üldiselt turvalisusest hoolt kandma, kuna nad saavad teiega kõik hakkama.Mis vahe on WordPress.com ja WordPress.org? Mis vahe on teie ajaveebide pidamisel veebisaidil Wordpress.com ja Wordpress.org?Kuna Wordpress töötab nüüd ühte igast 6 veebisaidist, peavad nad tegema midagi õigesti. Nii kogenud arendajatele kui ka täielikule algajale on Wordpressil teile midagi pakkuda. Kuid just siis, kui alustate ... Loe rohkem

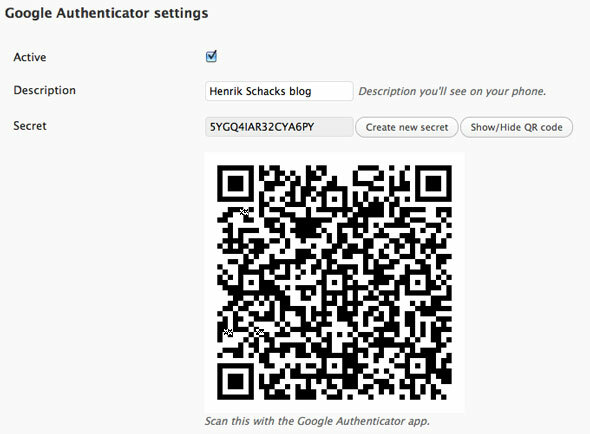

Installige Google'i kaheastmeline autentimine

Kui teil on juba Gmaili konto või muude teenuste jaoks lubatud kaheastmeline autentimine, saate kasutada sama autentimisrakendust

see pistikprogramm jaoks WordPress.Õnneks võite kaheastmelise autentimise piirata ainult kõrgema taseme kontodel kasutamiseks, nii et te ei peaks kõiki kasutajaid häirima.

Sisselogimise lukustamine

Vana pistikprogramm, kuid töötab endiselt nagu ette nähtud; Sisselogimise lukustamine kontrollib sisselogimiskatsete IP-d ja blokeerib IP-vahemiku tunniks, kui see nurjub 3 korda 5 minuti jooksul. Lihtne, tõhus.

Tehke regulaarselt varukoopiaid

Häkkerid ei muuda lihtsalt ühte faili, vaid paigutavad oma juhtpaneeli kuskile ja mujale peidetud varjatud tagauksed - nii et isegi kui originaalse häkkimise parandate, tulevad nad kohe tagasi ja teevad kõik ära jälle. Tehke igapäevaseid või iganädalasi varukoopiaid, et saaksite hõlpsasti taastada punkti, kus häkkerist polnud jälgegi - ja plaasterdage kindlasti sisenemiseks kõik, mida nad tegid. Isiklikult investeerisin lihtsalt 150 dollarit Varusõber arendaja litsents - see on lihtsaim ja põhjalikum varulahendus, mida ma seni leidnud olen.

Kaustade indekseerimise takistamine

Kontrollige, kas teie WordPressi installijuur sisaldab .htaccess-faili (pange tähele perioodi alguses - selle kuvamiseks peate võib-olla näitama nähtamatuid faile) ja veenduge, et sellel oleks järgmine rida. Kui ei, lisage see - kuid tehke kõigepealt varukoopia, kuna see fail on üsna oluline.

Valikud Kõik -Indexid

Olge värskendatud

Ärge tehke sama viga, mida tegime: uuendage WordPressi alati niipea, kui värskendus on saadaval. Mõnikord sisaldavad värskendused väiksemaid veaparandusi, mitte turvaparandusi, kuid satuvad harjumusse ja teil pole probleemi. Kui teil on installitud mitu WordPressi ja te ei suuda neid kõiki jälgida, vaadake HaldaWp.com, kõigi teie ajaveebide jaoks esmaklassiline armatuurlaud, mis sisaldab turvaskaneerimist.

Mitte ainult WordPressi põhifailid, vaid ka pistikprogrammid: mineviku üks suurimaid WordPressi häkke hõlmas ühises pisipiltide generaatori skriptis nimega haavatavust timthumb.php, ja seal on endiselt teemasid, mis kasutavad vana versiooni. Ehkki pistikprogramme värskendati kiiresti, on teemade ajakohastamine muidugi raskem - WordPress ei ütle seda teid, kui teie teema on haavatav ja selleks on teil mingi turbekontrolli pistikprogramm - kerige alla Turvalisuse pistikprogrammid allolevas jaotises mõne soovituse saamiseks.

Ärge kunagi laadige alla juhuslikke teemasid

Kui te ei tea, mida teete PHP-koodiga, on väga lihtne sattuda lõksu, kui laadite alla ühe toreda juhusliku teema kuskil, ainult selleks, et leida, on seal mingi vastik kood - enamasti lingid, mida te ei saa eemaldada, kuid hullem võib olla leitud. Püsige silmapaistvate ja tuntud teemakujundajate juures (nagu näiteks Smashing Magazine või WPShower)või tasuta teemade jaoks kasutage ainult WordPressi teemakataloogi.

Kustutage kasutamata pistikprogrammid ja teemad

Mida vähem käivitatavat koodi teie serveril on, seda parem - eemaldage võimalus vanast haavatavast koodist, kustutades teemad ja pistikprogrammid, mida te enam ei kasuta. Nende keelamine peatab nende funktsioonide laadimise lihtsalt WordPressis, kuid häkker võib siiski koodi ise täita.

Eemaldage märgutule meta meta oma päisest

Vaikimisi edastas WordPress oma versiooni kogu maailmale teie päisefaili koodis - see on häkkerite jaoks lihtne viis tuvastada vanemaid installeerimisi. Lisage oma teema juurde järgmised read funktsioonid.php faili WordPressi versiooni, Windows Live Writeri teabe eemaldamiseks ja rea, mis aitab kaugklientidel teie XML-RPC-faili leida.

remove_action ('wp_head', 'wp_generator'); remove_action ('wp_head', 'wlwmanifest_link'); remove_action ('wp_head', 'rsd_link');

Eemaldage „administraatori” konto

Enamik jõhkrate jõududega WordPressi rünnakuid on korduvalt proovimine administraator konto - kõigi WordPressi installide vaikeseade - ja tavaliste paroolide sõnastik. Kui logite sisse administraatoriga või kui administraatori konto on teie kasutajate tabelis loetletud, olete selle vastu haavatav.

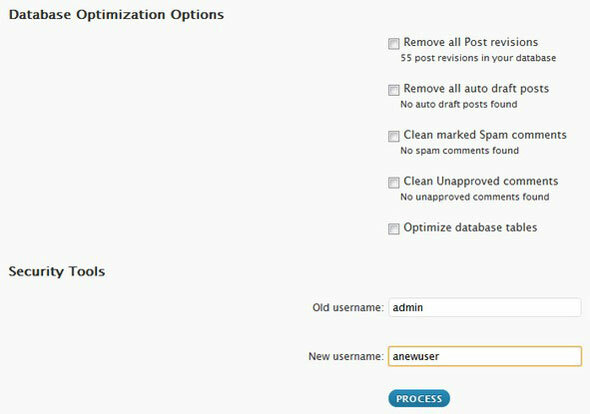

Kaks viisi selle parandamiseks: kasutage mõlemat wp-pistikprogrammi optimeerimine - suurepärane pistikprogramm, mis võimaldab muu hulgas keelata postituse korrigeerimise ja andmebaasi optimeerimise - administraatori konto ümbernimetamiseks. Või lihtsalt looge mõni teine administraatori õigustega konto, logige sisse uue kasutajana ja seejärel kustutage konto „admin”, määrake kõik postitused teie uuele kasutajale.

Turvalised paroolid

Isegi kui olete administraatori konto keelanud, võib olla võimalik tuvastada oma administraatori konto kasutajanimi - sel hetkel olete uuesti haavatav jõhkra jõu rünnaku suhtes. Jõustage tugev paroolipoliitika, mis koosneb 16 või enamast juhuslikust märgist, mis koosnevad suurtähtedest, kirjavahemärkidest ja numbritest.

Või kasutage lihtsalt nuppu reallyLongSentenceThatsEasyToRememberMethod.

Keela faili redigeerimine WordPressis

Neile, kellele ei meeldi FTP kaudu sisse logida, sisaldab WordPress administraatori juhtpaneelil hõlpsat teema- ja pistikprogrammi PHP-failide redigeerijat - kuid see muudab teie installimise haavatavaks, kui keegi pääseb juurde. Tegelikult õnnestus kellelgi süstida meie päisesse pahavara ümbersuunamine. Lisage järgmine rida oma rea lõppu wp-config.php (juurkaustas) kõigi failide redigeerimise funktsioonide keelamiseks - ja kasutage SFTP Mis SSH on ja kuidas see erineb FTP-st [Technology Explained] Loe rohkem serverisse sisselogimiseks.

define ('DISALLOW_FILE_EDIT', tõsi);

Peida sisselogimisvead

Vale parooli või vale kasutajanime saab tuvastada sisselogimisel tehtud vigade abil, mida saab kasutada kontode tuvastamiseks jõhkra sundimise jaoks. Ilmselt pole see hea, nii et tapke selle teema täiendamisega seotud vead funktsioonid.php faili

funktsioon no_errors_please () {tagasta 'ei'; } add_filter ('login_errors', 'no_errors_please');

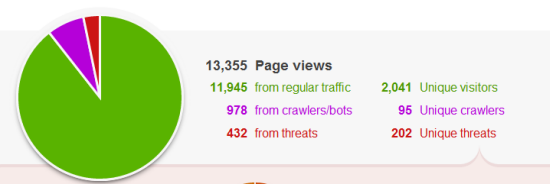

Aktiveerige Cloudflare

Lisaks teie saidi kiirendamisele leevendab CloudFlare paljusid teadaolevaid robotivõrke ja skännereid isegi teie ajaveebilehele jõudmisest. Loe kõike CloudFlare kohta Kaitske ja kiiretage oma veebisaiti CloudFlare abilCloudFlare on intrigeeriv start-up projekti Honey Pot loojatelt, kes väidavad end kaitsvat oma veebisaidi rämpspostitajate, robotite ja muude kurjade veebikoletiste hulgast - samuti kiirendage oma saidi kasutamist mõnevõrra ... Loe rohkem siin. Installimine toimub ühe klõpsuga, kui teid majutatakse MediaTemple, vastasel juhul peate nimeserverite muutmiseks kasutama juurdepääsu domeeni juhtpaneelile.

Turvalisuse pistikprogrammid

-

Parem WP turvalisus rakendab teie jaoks paljusid neist parandustest ja on kõige ulatuslikum tasuta lahendus.

- WordFence on lisatasupakett, mis otsib teie failidest aktiivselt õelvara linke, ümbersuunamisi, teadaolevaid haavatavusi jne - ja parandab need. Hind algab 18 saidilt aastas ühe saidi kohta.

- Sisselogimise turvalisuse lahendus mõlemad piiravad sisselogimiskatseid ja tagavad turvalised paroolid.

- BulletProof turvalisus on terviklik, kuid keeruline plugin, mis tegeleb mõne tehnilisema aspektiga, näiteks XSS-i süstimise ja .htaccess-i probleemidega. Saadaval on ka pistikprogrammi tõestatud versioon, mis automatiseerib suure osa protsessist.

Ma arvan, et te nõustute, et see on üsna põhjalik loetelu WordPressi kõvendamiseks vajalikest toimingutest, kuid ma ei soovita teil seda rakendada kõik nendest. Kui ma peaksin neid kõiki tegema iga oma kunagi seadistatud saidi jaoks, siis seaksin need endiselt üles. Mis tahes süsteemi käitamine toob kaasa riski ja lõppkokkuvõttes on teie otsimine, kas leida tasakaal nende vahel soovitud turvalisuse tase ja selle kindlustamiseks tehtavad pingutused - miski ei lähe kunagi 100% turvaline. Siin madalad rippuvad puuviljad on:

- WordPressi ajakohasena hoidmine

- Administraatori konto keelamine

- Kaheastmelise autentimise lisamine

- Turvalisuse plugina installimine

Ainuüksi nende tegemine peaks panema teid kõigist teistest ajaveebidest üle 99%, mis on piisav, et potentsiaalsed häkkerid liikuda kergemate sihtide poole.

Kas sa arvad, et mul jäi millestki puudu? Räägi mulle kommentaarides.

Jamesil on tehisintellekti BSc ning ta on CompTIA A + ja Network + sertifikaadiga. Ta on MakeUseOfi juhtiv arendaja ja veedab oma vaba aega VR-i paintballi ja lauamänge mängides. Ta on lapsest peale arvutit ehitanud.