Reklaam

Kas teie parool on turvaline? Oleme kõik kuulnud palju nõuandeid selle kohta, milliseid paroole te ei tohiks kunagi valida - ja on mitmeid tööriistu, mis väidavad, et hinnata oma parooli turvalisust veebis Pange oma paroolid läbi nende viie parooli tugevuse tööriista abil crack-testi abilKõik me oleme lugenud õiglast osa küsimustest „kuidas ma parooli murran”. Võib kindlalt öelda, et enamik neist on mõeldud pigem teadmatutele kui uudishimulikele. Paroolide rikkumine ... Loe rohkem . Need võivad aga olla vaid kahtlaselt täpsed. Ainus viis paroolide turvalisuse tõeliseks testimiseks on proovida neid lõhkuda.

Täna teeme just seda. Ma näitan teile, kuidas kasutada tööriista, mida tõelised häkkerid paroolide purustamiseks kasutavad, ja näitan teile, kuidas seda kasutada enda kontrollimiseks. Ja kui see testi ei täida, näitan teile, kuidas valida turvalisemaid paroole tahe hoia vastu.

Hashcati seadistamine

Tööriist, mida me kasutama hakkame, kannab nime Hashcat. Ametlikult on see ette nähtud

parooli taastamine 6 tasuta parooli taastamise tööriista Windowsi jaoks Loe rohkem , kuid praktikas sarnaneb see väitega BitTorrent Võita paistetama! Proovige neid kergeid BitTorrenti klientePüssid ei jaga illegaalseid faile. Inimesed jagavad illegaalseid faile. Või oodake, kuidas see jälle läheb? Ma tahan öelda, et BitTorrenti ei tohiks hajutada selle potentsiaalse piraatluse tõttu. Loe rohkem on mõeldud autoriõiguseta failide allalaadimiseks. Praktikas kasutavad seda häkkerid sageli paroolide lõhkumiseks varastatud ebaturvalistest serveritest Ashley Madison Leak Pole suurt tehingut? Mõtle uuestiDiskreetne onlain-kohtingute sait Ashley Madison (suunatud peamiselt abikaasade petmisele) on häkkinud. Kuid see on palju tõsisem teema, kui ajakirjanduses on kujutatud, millel on märkimisväärne mõju kasutaja turvalisusele. Loe rohkem . Kõrvaltoimena on see väga võimas viis parooliturbe testimiseks.Märkus. See õpetus on Windowsi jaoks. Neil teist Linuxis on allolevast videost ülevaade, kust alustada.

Hashcatit saate hankida saidilt hashcat.net veebileht. Laadige see alla ja pakkige see allalaaditavate failide kausta. Järgmisena on meil vaja tööriista lisaandmeid. Me omandame sõnade nimekirja, mis on põhimõtteliselt tohutu paroolide andmebaas, mida tööriist saab kasutada lähtepunktina, eriti rockyou.txt andmekogum. Laadige see alla ja kleepige see Hashcati kausta. Veenduge, et selle nimi oleks „rockyou.txt“

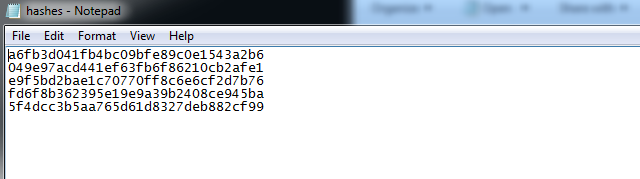

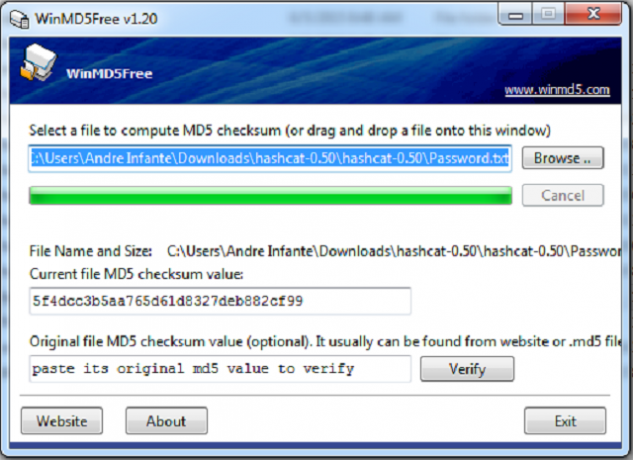

Nüüd on meil vaja viisi räsi genereerimiseks. Me kasutame WinMD5, mis on kerge tasuta tööriist, mis räsib konkreetseid faile. Laadige see alla, pakkige see välja ja tilkige see Hashcati kataloogi. Valmistame kaks uut tekstifaili: hashes.txt ja password.txt. Pange mõlemad Hashcati kataloogi.

See selleks! Olete valmis.

Häkkerite sõdade ajalugu

Enne kui me seda rakendust tegelikult kasutame, räägime natuke sellest, kuidas paroolid tegelikult purunevad ja kuidas me selleni jõudsime.

Teel tagasi arvutiteaduse udusse ajalukku oli veebisaitidel tavapraktika salvestada kasutajate paroole lihttekstina. See tundub olevat mõistlik. Peate kontrollima, et kasutaja saatis õige parooli. Ilmselge viis selleks on hoida paroolide koopiad käepärast kuskil väikeses failis ja kontrollida kasutaja sisestatud parooli loendis. Lihtne.

See oli tohutu katastroof. Häkkerid pääseksid serverisse juurde mõne petliku taktika kaudu (nt küsib viisakalt), varastage paroolide loend, logige sisse ja varastage kõigi raha. Kui julgeolekualased teadlased tõstsid end selle katastroofi suitsetamise rusudest üles, oli selge, et peame tegema midagi muud. Lahendus oli räsitud.

Neile, kes pole tuttavad, a räsifunktsioon Mida see MD5 räsitud asju tegelikult tähendab [tehnoloogia selgitus]Siin on MD5 täielik lammutamine, räsimine ja väike ülevaade arvutitest ja krüptograafiast. Loe rohkem on kooditükk, mis võtab osa infost ja hajub selle matemaatiliselt kindla pikkusega gibreerivaks tükiks. Seda nimetatakse andmete räsimiseks. Nende jaoks on lahe see, et nad lähevad ainult ühes suunas. On väga lihtne võtta osa infost ja välja mõelda selle ainulaadne räsi. On väga raske võtta räsi ja leida seda genereeriv teave. Tegelikult, kui kasutate juhuslikku parooli, peate selle tegemiseks proovima kõiki võimalikke kombinatsioone, mis on enam-vähem võimatu.

Kodus jälgijad võivad märgata, et räsidel on paroolirakenduste jaoks tõesti kasulikke omadusi. Nüüd saate parooli salvestamise asemel salvestada paroolide räsi. Kui soovite parooli kinnitada, räsite selle, kustutage originaal ja kontrollige seda räsiloendi alusel. Kõik räsifunktsioonid annavad samu tulemusi, nii et saate siiski kontrollida, kas nad edastasid õiged paroolid. Oluline on see, et tegelikke teksti paroole ei salvestata kunagi serverisse. Nii et kui häkkerid rikuvad serverit, ei saa nad varastada paroole - ainult kasutuid räsi. See töötab mõistlikult.

Häkkerite vastus sellele oli sellele, et tulemiseks kulutada palju aega ja energiat tõesti targad viisid räsi ümberpööramiseks Ophcrack - parooliga häkimise tööriist peaaegu kõigi Windowsi paroolide purustamiseksPõhjuseid, miks võiks Windowsi paroolide häkkimiseks kasutada suvalist arvu parooli häkkimise tööriistu, on palju ja erinevaid. Loe rohkem .

Kuidas Hashcat töötab?

Saame selleks kasutada mitmeid strateegiaid. Üks kõige jõulisemaid on see, mida Hashcat kasutab, see tähendab, et kasutajad ei ole eriti kujutlusvõimelised ja valivad sama tüüpi paroole.

Näiteks koosneb enamik paroole ühest või kahest ingliskeelsest sõnast, paarist numbrist ja võib-olla mõnest “leet-talk” tähe asendamisest või juhuslikust suurtähest. Valitud sõnadest on mõned tõenäolisemad kui teised: populaarsed on parool, teenuse nimi, kasutajanimi ja tere. Sama populaarsed lemmikloomanimed ja käesolev aasta.

Seda teades võite hakata genereerima väga usutavaid oletusi selle kohta, mida erinevad kasutajad on võinud valida, mis peaks (lõpuks) võimaldama teil õigesti arvata, räsi murda ja pääseda juurde nende sisselogimisele volikirjad. See kõlab lootusetu strateegiana, kuid pidage meeles, et arvutid on naeruväärselt kiired. Kaasaegne arvuti saab proovida miljoneid oletusi sekundis.

See on see, mida me täna teeme. Teeskleme, et teie paroolid on ründeloendis pahatahtliku häkkerite käes, ja käitame sama räsikrakkimise tööriista, mida häkkerid nende peal kasutavad. Mõelge sellele kui oma veebiturvalisuse tuletõrjeõppusele. Vaatame, kuidas läheb!

Kuidas kasutada Hashcat'i?

Esiteks peame genereerima räsi. Avage WinMD5 ja fail 'parool.txt' (notepadis). Sisestage üks oma parool (ainult üks). Salvestage fail. Avage see WinMD5 abil. Näete väikest kasti, mis sisaldab faili räsi. Kopeerige see failisse hashes.txt ja salvestage see. Korrake seda, lisades iga faili faili 'hashes.txt' uuele reale, kuni saate rutiini iga tavapäraselt kasutatava parooli jaoks. Seejärel pange lõbu pärast viimaseks reaks rämps sõna "parool" jaoks.

Siinkohal väärib märkimist, et MD5 pole paroolisurvete salvestamiseks eriti hea vorming - seda on üsna kiiresti arvutada, muutes sunniviisilise sundimise elujõulisemaks. Kuna teeme hävitavat testimist, on see meie jaoks tegelikult pluss. Päris paroolilekke korral oleks meie paroolid räsitud skripti või mõne muu turvalise räsifunktsiooniga, mille testimine on aeglasem. MD5 abil saame sisuliselt simuleerida, et visatakse probleemile palju rohkem töötlemisvõimsust ja -aega, kui meil tegelikult on.

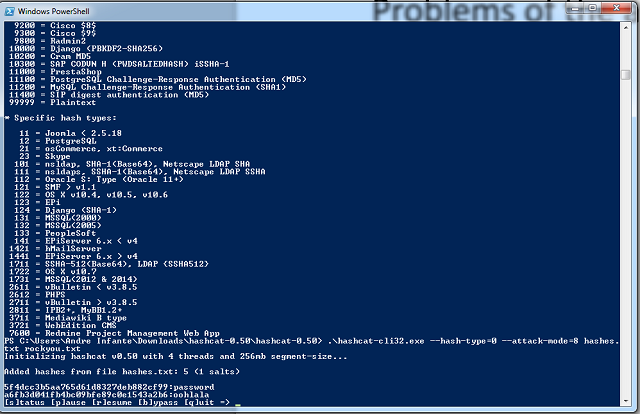

Järgmisena veenduge, et fail hashes.txt on salvestatud, ja avage Windows PowerShell. Liikuge kausta Hashcat (CD .. tõuseb tasemele, ls loetleb praegused failid ja CD [failinimi] sisestab aktiivsesse kataloogi kausta). Nüüd kirjuta ./hashcat-cli32.exe –hash-type = 0 –attack-mode = 8 hashes.txt rockyou.txt.

See käsk ütleb põhimõtteliselt “Käivita Hashcat rakendus. Seadke see töötama MD5 räsiga ja kasutage „printsirežiimi“ rünnakut (mis kasutab loendis olevate sõnade variatsioonide loomiseks erinevaid strateegiaid). Proovige faili 'hashes.txt' kirjed murda ja kasutage faili 'rockyou.txt' sõnastikuna.

Klõpsake sisenege ja aktsepteerige EULA-d (mis põhimõtteliselt ütleb: "Ma tunnen roosalt, et ma sellega midagi ei häiri") ja laske sellel siis joosta. Parooli räsi peaks avanema sekundi või kahe pärast. Pärast seda on küsimus lihtsalt ootamas. Nõrgad paroolid ilmuvad mõne minuti jooksul kiirel, kaasaegsel protsessoril. Tavalised paroolid ilmuvad paari tunni või päeva jooksul. Tugevad paroolid võivad võtta väga kaua aega. Üks mu vanematest paroolidest purunes vähem kui kümne minutiga.

Võite selle jooksmise jätta nii kauaks, kui tunnete. Soovitan vähemalt öö läbi või arvutis töötamise ajal. Kui teete seda 24 tunni jooksul, on teie parool tõenäoliselt enamiku rakenduste jaoks piisavalt tugev - kuigi see ei ole garantii. Häkkerid võivad olla nõus neid rünnakuid pikka aega läbi viima või pääsevad juurde paremale sõnade nimekirjale. Kui kahtlete oma parooli turvalisuses, hankige parem.

Minu parool oli purustatud: mis nüüd saab?

Enam kui tõenäoline, et mõni teie paroolidest ei pidanud kinni. Niisiis, kuidas saate nende asendamiseks luua tugevaid paroole? Nagu selgub, on tõeliselt tugev tehnika (populariseerinud xkcd) on paroolid. Avage lähim raamat, libistage juhuslikule lehele ja pange sõrm lehele alla. Võtke lähim nimisõna, tegusõna, omadussõna või määrsõna ja pidage seda meeles. Kui teil on neli või viis, lisage need tühikute, numbrite ja suurtähtedeta. ÄRGE kasutage “korrektsetkambriümbrist”. Kahjuks on see paroolina populaarseks muutunud ja on lisatud paljudesse sõnade loenditesse.

Üks paroolide näide, mille ma just oma ulme antoloogiast genereerisin ja mis minu kohvilaual istus, on “leanedsomeartisansharmingdarling” (ärge kasutage seda ka). Seda on palju lihtsam meelde jätta kui suvalist tähtede ja numbrite jada ning see on tõenäoliselt turvalisem. Inglise keelt emakeelena kõnelevate inimeste töösõnavara on umbes 20 000 sõna. Selle tulemusel on viiest juhuslikult valitud tavalisest sõnast koosnev jada 20 000 ^ 5 ehk umbes kolm võimalikku sootillioni kombinatsiooni. See on kaugelt üle käimasoleva julma jõu rünnaku.

Vastupidiselt sünteesitakse juhuslikult valitud kaheksa tähemärgiline parool tähemärkide kaupa, võimalustega on umbes 80, sealhulgas suur-, väiketähed, numbrid, tähemärgid ja tühikud. 80 ^ 8 on ainult kvadriljon. See kõlab endiselt suurelt, kuid selle purustamine on tegelikult võimaluste piires. Arvestades kümmet nutitelefoni (millest igaüks suudab teha umbes kümme miljonit räsi sekundis), siis see võidakse mõne kuu pärast julmalt sundida - ja kui see tegelikult pole, siis turvalisus laguneb täielikult juhuslik. Seda on ka palju raskem meelde jätta.

Teine võimalus on kasutada paroolide haldurit, mis võib teile lennult genereerida turvalisi paroole, mis kõik saab ühe peaparooli abil lukust lahti. Peate ikkagi valima tõeliselt hea põhiparooli (ja kui unustate selle, olete hätta sattunud) - aga kui teie paroolide räsi lekib veebisaidi rikkumise korral, on teil tugev täiendav turvakiht.

Pidev valvsus

Hea parooliturvalisus pole kuigi raske, kuid see eeldab, et peate olema probleemiga kursis ja astuma samme turvalisuse tagamiseks. Selline hävitav katsetamine võib olla hea äratuskõne. Intellektuaalselt on üks asi teada, et teie paroolid võivad olla ebaturvalised. On veel üks asi, kui see mõne päeva pärast Hashcatist välja tuleb.

Kuidas teie paroolid vastu pidasid? Andke meile kommentaarides teada!

Edelaosas asuv kirjanik ja ajakirjanik tagab Andrele funktsionaalsuse kuni 50 kraadi Celsiuse järgi ja on veekindel kuni kaheteistkümne jala sügavusele.