Reklaam

2017 oli lunavara tarkvara aasta. 2018. aasta oli kõik seotud krüptorahatamisega. 2019 on kujunemas vormistamise aastaks.

Krüptovaluutade (nt Bitcoin ja Monero) väärtuse järsk langus tähendab seda, et küberkurjategijad otsivad mujalt pettust. Mis oleks parem kui varastada oma pangandusteave otse tootetellimuse vormist, enne kui jõuate isegi esitamiseni. See on õige; nad ei sisene teie panka. Ründajad tõstavad teie andmeid enne, kui see isegi nii kaugele jõuab.

Vormistamise kohta peate teadma järgmist.

Mis on Formjacking?

Vormistamisrünnak on küberkurjategija jaoks võimalus teie pangateavet otse e-kaubanduse saidilt pealtkuulata.

Vastavalt Symanteci Interneti-turvariski aruanne 2019, ohustasid vormimängijad 2018. aastal igas kuus 4818 ainulaadset veebisaiti. Aasta jooksul blokeeris Symantec enam kui 3,7 miljonit vormistamiskatset.

Lisaks jõudis 2018. aasta kahe viimase kuu jooksul rampimisse enam kui miljon neist vormirünnakukatsetest novembri musta reede nädalavahetuse poole ja edasi kogu detsembri jõulupoodide perioodil.

Nähes ülendamist MageCarti stiilis nakkuste ja uuesti nakatumiste korral, pole petturitel puhkust.

- natmchugh (@natmchugh) 21. detsember 2018

Niisiis, kuidas vormirünnak töötab?

Vormistamine hõlmab pahatahtliku koodi sisestamist e-kaubanduse pakkuja veebisaidile. Pahatahtlik kood varastab makseteavet, näiteks kaardi üksikasju, nimesid ja muud isiklikku teavet, mida tavaliselt veebis ostlemisel kasutatakse. Varastatud andmed saadetakse serverisse taaskasutamiseks või müümiseks, ohver ei tea, et nende makseteave on rikutud.

Kokkuvõttes tundub see põhiline. See on sellest kaugel. Üks häkker kasutas British Airwaysi saidil töötavate skriptide muutmiseks 22 koodirida. Ründaja varastas 380 000 krediitkaardi detaili, tasaarvestades selle käigus üle 13 miljoni naela.

Selles peitub võlu. Hiljutistel kõrgetasemelistel rünnakutel British Airwaysi, TicketMaster UK, Neweggi, Home Depoti ja Target'i vastu on ühine nimetaja: vormijooksmine.

Kes on vormirünnakute taga?

Üksiku ründaja täpsustamine, kui nii palju ainulaadseid veebisaite langeb ühe rünnaku (või vähemalt rünnaku stiili) ohvriks, on turvateadlastele alati keeruline. Nagu teiste hiljutiste küberkuritegevuse lainete puhul, pole ka ühte vägivallatsejat. Selle asemel tuleneb suurem osa vormistamisest Magecarti gruppidest.

Otsustasin täna minna RSA bokside juurde ja küsida igalt müüjalt, kes kasutab Magecarti oma turunduses, mis see oli. Tänaseks on vastused ilmselt:

- Suur rünnak minu organisatsiooni vastu

- Venemaalt pärit kurjategijate suur ettevõte

- väga keerukas rünnak, mille jaoks on mul vaja toodet X1 / n

- jah??? K??? s?? (@ydklijnsma) 6. märts 2019

Nimi tuleneb tarkvarast, mida häkkimisrühmad kasutavad pahatahtliku koodi sisestamiseks haavatavatesse e-kaubanduse saitidele. See tekitab teatavat segadust ja sageli näete Magecartit ainsuse moodustavana häkkimisrühma kirjeldamisel. Tegelikult ründavad arvukad Magecarti häkkimisrühmad erinevaid tehnikaid, kasutades erinevaid sihtmärke.

RiskIQ-i ohu-uurija Yonathan Klijnsma jälgib erinevaid Magecarti rühmi. Hiljutises riskiteabefirma Flashpoint juures avaldatud aruandes kirjeldab Klijnsma kuut erinevat rühma, kes kasutavad Magecarti ja tegutsevad tuvastamise vältimiseks sama monikeri all.

Magecarti raport [PDF] uurib, mis teeb iga juhtiva Magecarti rühma ainulaadseks:

- 1. ja 2. rühm: Rünnake laia valikut sihtmärke, kasutage saitide rikkumiseks ja koorimiseks automatiseeritud tööriistu; monetiseerib varastatud andmeid keeruka ümbersuunamisskeemi abil.

- 3. rühm: Väga suur sihtmärkide maht, käitab ainulaadset pihustit ja koorijat.

- 4. rühm: Üks arenenumaid rühmi sulandub ohvrite saitidesse, kasutades mitmesuguseid hämamise vahendeid.

- 5. rühm: Sihib kolmandate osapoolte tarnijaid mitme eesmärgi rikkumiseks, lingid Ticketmasteri rünnakule.

- 6. rühm: Äärmiselt väärtuslike veebisaitide ja teenuste valikuline sihtimine, sealhulgas British Airwaysi ja Neweggi rünnakud.

Nagu näete, on rühmad varjulised ja kasutavad erinevaid tehnikaid. Lisaks konkureerivad Magecarti rühmad tõhusa mandaadist varastamise toote loomisel. Sihtmärgid on erinevad, kuna mõned rühmad soovivad just kõrge väärtusega tulu. Kuid enamasti ujuvad nad samas basseinis. (Need kuus ei ole ainsad Magecarti rühmad seal.)

Edasijõudnute rühm 4

RiskIQ uurimistöö määratleb 4. rühma edasijõudnute rühmana. Mida see tähendab vormistamise kontekstis?

Rühm 4 üritab sulanduda sellesse veebisaiti, kuhu see on sisseimbunud. Selle asemel, et luua täiendavat ootamatut veebiliiklust, mida võrguadministraator või turbeuurija võib märgata, proovib 4. rühm genereerida loomulikku liiklust. Ta registreerib domeenid, mis jäljendavad reklaamipakkujaid, analüüsi pakkujaid, ohvrite domeene ja kõike muud.

Lisaks muudab rühm 4 regulaarselt oma skimmeri välimust, URL-ide ilmet, andmeeksfiltreerimisservereid ja muud. Neid on veel.

Rühma 4 vormisõidu skimeerija valideerib esmalt kassa URL-i, millel see töötab. Siis, erinevalt kõigist teistest gruppidest, asendab 4. rühma rühm skimmeri maksevormi ühe omaga, pakkudes koorimisvormi otse kliendile (loe: kannatanule). Vormi asendamine „standardiseerib andmed väljavõtmiseks”, muutes hõlpsamaks taaskasutamise või edasimüügi.

RiskIQ järeldab, et „need täiustatud meetodid koos keeruka infrastruktuuriga näitavad tõenäolist ajalugu panganduse õelvara ökosüsteemis... kuid nad andsid oma MO [Modus Operandi] kaardi nihkumisele, kuna see on palju lihtsam kui pangapettused. "

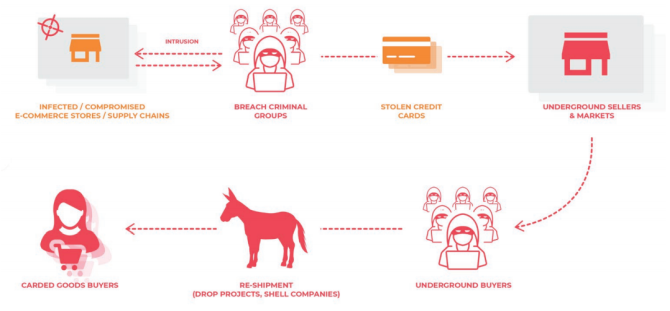

Kuidas formjacking-rühmad raha teenivad?

Enamasti on varastatud volikirju müüakse veebis Siit saate teada, kui palju võiks teie identiteet pimedas veebis väärt ollaOn ebamugav mõelda endast kui kaubast, kuid kõik teie isiklikud andmed, alates nimest ja aadressist kuni pangakonto üksikasjadeni, on veebikurjategijatele midagi väärt. Kui palju sa oled väärt? Loe rohkem . Seal on arvukalt rahvusvahelisi ja venekeelseid kaardifoorume, kus on varastatud krediitkaartide ja muu pangateabe pikad loendid. Need pole ebaseadusliku tüübi saidid, mida võite ette kujutada.

Mõned populaarseimad kraasimiskohad tutvustavad end professionaalse riietusena - täiuslik inglise keel, täiuslik grammatika, klienditeenindus; kõik, mida te seaduslikult e-poe saidilt ootate.

Magecartide rühmad müüvad oma vormikohaseid pakendeid ka teistele võimalikele küberkurjategijatele. Flashpoint'i analüütikud leidsid Vene häkkimisfoorumist kohandatud vormimisjooksu skimmeri komplektide kuulutusi. Komplektide hind ulatub umbes 250 dollarist kuni 5000 dollarini sõltuvalt keerukusest, müüjad näitavad unikaalseid hinnamudeleid.

Näiteks pakkus üks müüja professionaalsete tööriistade eelarveversioone, mis nägid kõrgetasemelisi vormirünnakuid.

Vormistamise rühmad pakuvad ka juurdepääsu ohustatud veebisaitidele, hinnad algavad alates 0,50 dollarist, sõltuvalt veebisaidi reastusest, hostimisest ja muudest teguritest. Samad välkpunkti analüütikud avastasid samal häkkimisfoorumil müügis umbes 3000 rikutud veebisaiti.

Lisaks tegutses samas foorumis “üle tosina müüja ja sadu ostjaid”.

Kuidas saate vormirünnaku peatada?

Magecarti vormistamisskeemid kasutavad JavaScripti klientide maksevormide kasutamiseks. Teie andmete varastamise vormirünnaku peatamiseks piisab tavaliselt brauseripõhise skriptide blokeerija kasutamisest.

- Chrome'i kasutajad peaksid seda kontrollima ScriptSafe

- Firefoxi kasutajad saavad seda kasutada NoScript

- Ooperi kasutajad saavad seda kasutada ScriptSafe

- Safari kasutajad peaksid seda kontrollima JSBlocker

Kui olete oma brauserisse lisanud ühe skripti blokeeriva laienduse, on teil märkimisväärselt parem kaitse vormirünnakute rünnakute vastu. See pole siiski täiuslik.

RiskIQ-raport soovitab vältida väiksemaid saite, millel pole peamiste saitidega sama kaitsetase. Rünnakud British Airwaysi, Neweggi ja Ticketmasteri juurde viitavad sellele, et nõuanded pole täiesti mõistlikud. Ärge allahindlust küll. Ema- ja pop-e-poe saidid majutavad tõenäolisemalt Magecarti vormistamise skripti.

Teine leevendaja on Malwarebytes Premium. Malwarebytes Premium pakub reaalajas süsteemi skannimist ja brauserisisest kaitset. Premiumi versioon kaitseb just sedalaadi rünnakute eest. Kas pole versiooniuuenduste osas kindel? Siin on viis suurepärast põhjust Malwarebytes Premiumiks üle minna Malwarebytes Premiumi versioonile üleviimise viis põhjust: jah, see on seda väärtKuigi Malwarebytes'i tasuta versioon on fantastiline, on premium-versioonil hunnik kasulikke ja väärt funktsioone. Loe rohkem !

Gavin on MUO vanemkirjanik. Ta on ka MakeUseOfi krüpteerimisele keskendunud õdede saidi Blocks Decoded toimetaja ja SEO Manager. Tal on kaasaegne kirjutamine BA (Hons) koos digitaalse kunsti praktikatega, mis on lahatud Devoni künkadest, samuti üle kümne aasta pikkune professionaalne kirjutamiskogemus. Ta naudib ohtralt teed.